Konfiguration des Bluebeam Single Sign-on (SSO) für Microsoft Azure AD

Einleitung

Vielen Dank für Ihr Interesse an der Nutzung der Bluebeam Funktion Single Sign-on (SSO), mit der die Sicherheit erhöht, die Benutzerfreundlichkeit verbessert und die Supportkosten gesenkt werden können. Die in diesem Dokument zusammengestellten Schritte ermöglichen eine erfolgreiche Konfiguration von SSO mithilfe des Microsoft-Protokolls OpenID Connect (OIDC) bei Verwendung des Azure Active Directory (Azure AD).

Für die Konfiguration von SSO muss Ihr Unternehmen über mindestens 100 Arbeitsplätze in einem Basics, Core oder Complete Plan von Bluebeam verfügen und die Endbenutzer:innen müssen eine Version mit Hauptsupport nutzen (siehe Unterstützte Versionen und Supportstufen).

Wenn Sie Fragen zu diesen Anweisungen haben, können Sie uns gerne kontaktieren.

Übersicht

Diese Anleitung behandelt die Einrichtung Ihrer SSO-Konfiguration und die Informationen, die an/von Bluebeam und an das/von dem Azure AD Ihrer Organisation gesendet werden müssen.

Wichtige Überlegungen, bevor Sie beginnen:

- Sie benötigen für das Active Directory eine:n globale:n Administrator:in, um Berechtigungen für die Anwendung zu erteilen.

- Achten Sie darauf, dass es keine Inkonsistenzen zwischen den E-Mail-Adressen der Benutzer:innen in Ihrem Azure AD und den für die bestehenden Bluebeam IDs (BBIDs) verwendeten E-Mail-Adressen gibt. Diese können beispielsweise durch Namensänderungen oder Anpassungen der Kontoinformationen verursacht werden. Im Rahmen des Onboarding-Prozesses für den Bluebeam Single Sign-on (SSO) senden wir Ihnen eine Reihe von CSV-Dateien mit Auflistungen der Personen, die derzeit in unserem System vorhanden sind. Dies umfasst auch jene Personen, die möglicherweise aktive Benutzer:innen von Bluebeam Studio sind. Für SSO gleicht Bluebeam die E-Mail-Adressen ab. Diesen müssen mit den alten BBIDs übereinstimmen, die in den von uns gesendeten Dateien enthalten sind.Der User Principal Name (UPN) verwendet ein E-Mail-Adressformat, um Benutzer:innen in Bluebeam und allen Anmeldedialogen des Active Directory (AD) zu identifizieren. Bluebeam empfiehlt daher, dass der UPN und die E-Mail-Adresse/der Preferred_Username in Ihrem AD übereinstimmen, um Verwirrung bei den Benutzer:innen zu vermeiden. Darüber hinaus kann die Nichtübereinstimmung des UPN und der E-Mail-Adresse bzw. des Preferred_Username dazu führen, dass Benutzer:innen den Zugriff auf Studio-Daten verlieren.

Bitte teilen Sie uns mit, wenn Sie Unterstützung bei der Zuordnung von Benutzer-E-Mail-Adressen benötigen. Wir können den Namen und die E-Mail-Adresse des oder der Administrator:in mit dem Account Manager abgleichen oder die Angaben im Lizenzierungssystem überprüfen.

Vorbereitung der Einrichtung

Als Erstes müssen Sie unseren technischen Support kontaktieren, um uns über die geplante Konfiguration von SSO zu informieren. Sobald Sie zu unserem System hinzugefügt wurden, sehen Sie eine neue Option unter accounts.bluebeam.com, über die Sie die erforderlichen Informationen sicher übermitteln können.

Eingaben für Ihr eigenes System

Innerhalb von Azure müssen Sie Umleitungs-URIs für Benutzer:innen in ihren jeweiligen Regionen einrichten. Dafür gibt es zwei Optionen:

- Richten Sie eine Konfiguration ein, die mehrere Regionen enthält.

- Richten Sie verschiedene Konfigurationen für jede Region ein, in der Sie Benutzer:innen haben.

Anhand der folgenden Tabelle können Sie den Umleitungs-URI bestimmen, der in Ihrem Azure AD eingerichtet werden soll:

| Region | Umleitungs-URI |

| USA | https://signin.bluebeam.com/oauth2/v1/authorize/callback |

| Großbritannien | https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback |

| Deutschland | https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback |

| Schweden | https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback |

| Australien | https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback |

An das Bluebeam System zu sendende Ausgaben

Sie müssen die von Ihnen eingerichteten Weiterleitungen mit dem SSO-Entwicklerteam von Bluebeam teilen, indem Sie sich auf Ihrer Bluebeam Kontoseite anmelden und in unserem sicheren Formular folgende Informationen angeben:

- Wert des Clientschlüssels

- Client-ID der Anwendung

- Metadatendatei von OpenID Connect (OIDC)

- Liste der Domains (Bluebeam benötigt eine Liste aller in Ihrem Azure AD verwalteten Domains)

Konfiguration Ihres Azure AD

So richten Sie Azure AD für OpenID Connect (OIDC) ein:

- Gehen Sie zum Microsoft Azure-Portal.

- Klicken Sie auf Azure Active Directory.

- Klicken Sie in der Seitenleiste auf App-Registrierungen und dann auf + Neue Registrierung.

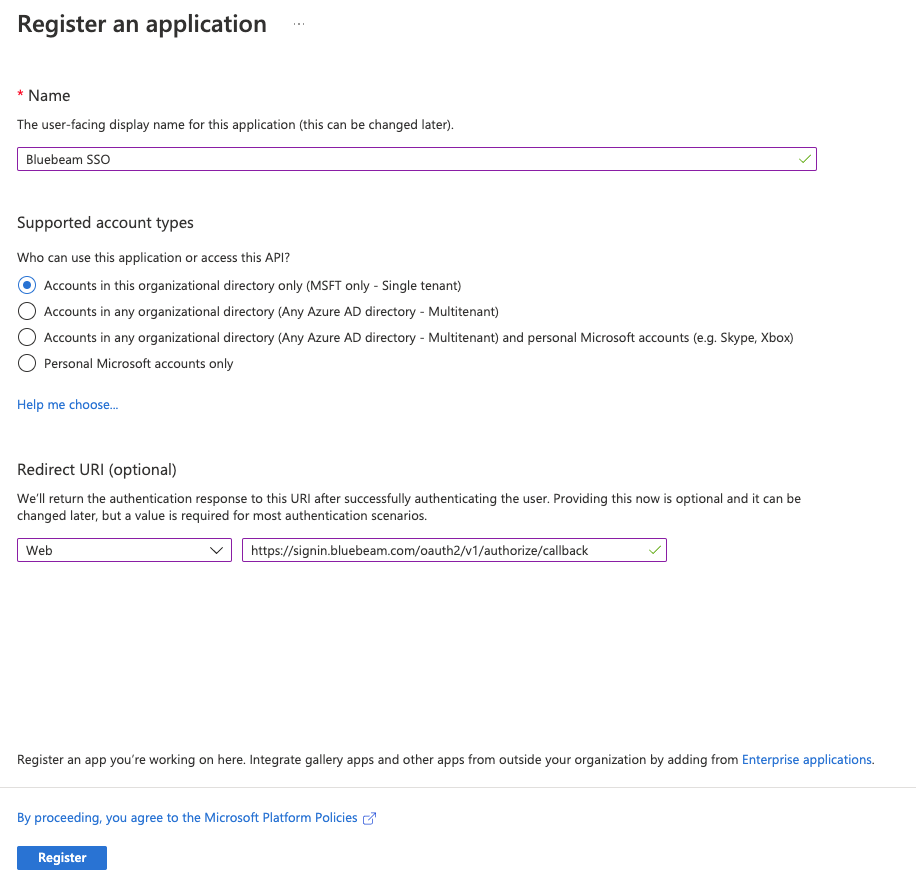

- Geben Sie einen Anwendungsnamen ein (z. B. Bluebeam SSO). Unternehmen Sie dann folgende Schritte:

- Wählen Sie unter Umleitungs-URI die Option Web als Plattform aus.

- Entnehmen Sie der obigen Tabelle Ihren Umleitungs-URI und geben Sie den Link ein.

- Klicken Sie auf Registrieren.

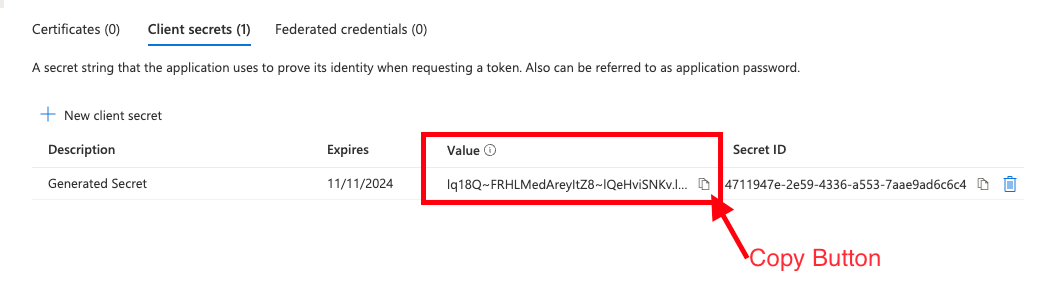

- Klicken Sie in der Seitenleiste auf Zertifikate und Geheimnisse.Unternehmen Sie dann folgende Schritte:

- Klicken Sie auf + Neuer Clientschlüssel.

- Geben Sie eine Beschreibung ein.

- Legen Sie das Ablaufdatum fest.Die Gültigkeitsdauer beträgt standardmäßig sechs Monate. Wir empfehlen jedoch, den Höchstwert von zwei Jahren zu verwenden, wenn Ihre Sicherheitsanforderungen dies erlauben.

- Klicken Sie auf Hinzufügen.

- Kopieren Sie den Clientwert in Ihre Notizen.

Sie benötigen den Clientwert später. Öffnen Sie ein Textverarbeitungsprogramm wie Notepad oder Word und fügen Sie den kopierten Clientwert ein. Dieser Wert kann später nicht mehr abgerufen werden, daher sollten Sie ihn an einem sicheren Ort speichern.

Sie benötigen den Clientwert später. Öffnen Sie ein Textverarbeitungsprogramm wie Notepad oder Word und fügen Sie den kopierten Clientwert ein. Dieser Wert kann später nicht mehr abgerufen werden, daher sollten Sie ihn an einem sicheren Ort speichern.

- Klicken Sie in der Seitenleiste auf Übersicht und führen Sie die folgenden Schritte aus:

- Kopieren Sie unter Essentials die Anwendungs-ID (Client-ID) in Ihre Notizen.

- Klicken Sie auf Endpunkte.

- Kopieren und speichern Sie die URL für das Metadatendokument von OpenID Connect.

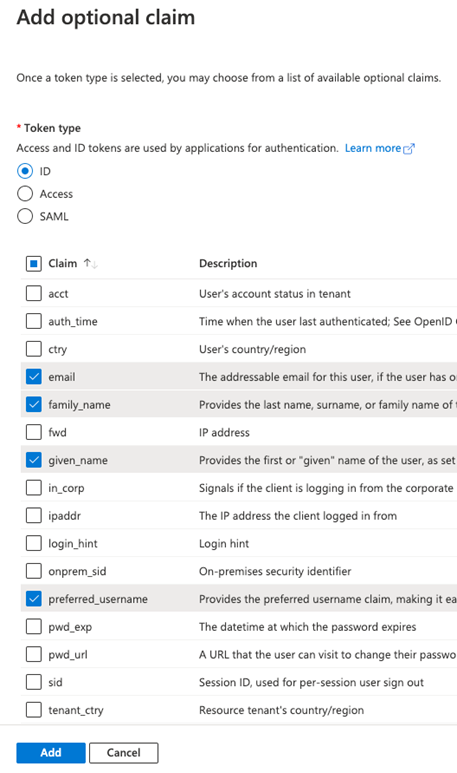

- Klicken Sie in der Seitenleiste auf Tokenkonfiguration. Klicken Sie anschließend auf + Optionalen Anspruch hinzufügen. Fügen Sie dem ID-Token die folgenden Ansprüche hinzu:

- Anspruch:family_name, Tokentyp:ID

- Anspruch:given_name, Tokentyp:ID

- Anspruch:preferred_username, Tokentyp:ID

- Anspruch:email, Tokentyp:ID

Der Token muss die Ansprüche von preferred_username/email, Vorname, Nachname und Benutzername (d. h. E-Mail-Adresse) erfüllen, die oben für die Erstellung von Benutzer:innen im System von Bluebeam angegeben wurden.Bitte teilen Sie uns mit, wenn Ihr System andere Ansprüche nutzt.

Der Token muss die Ansprüche von preferred_username/email, Vorname, Nachname und Benutzername (d. h. E-Mail-Adresse) erfüllen, die oben für die Erstellung von Benutzer:innen im System von Bluebeam angegeben wurden.Bitte teilen Sie uns mit, wenn Ihr System andere Ansprüche nutzt. - Klicken Sie in der Seitenleiste auf API-Berechtigungen und anschließend auf + Berechtigung hinzufügen.

- Klicken Sie oben auf der Seite auf Microsoft Graph und dann auf Delegierte Berechtigungen.Sie benötigen für das Active Directory eine:n globale:n Administrator:in, um Berechtigungen für die Anwendung zu erteilen.

- Aktivieren Sie die Kontrollkästchen für die folgenden OpenID-Berechtigungen:

- openid

- profile

- Klicken Sie auf Berechtigungen aktualisieren.

Beschränkung von SSO auf eine Anwendung

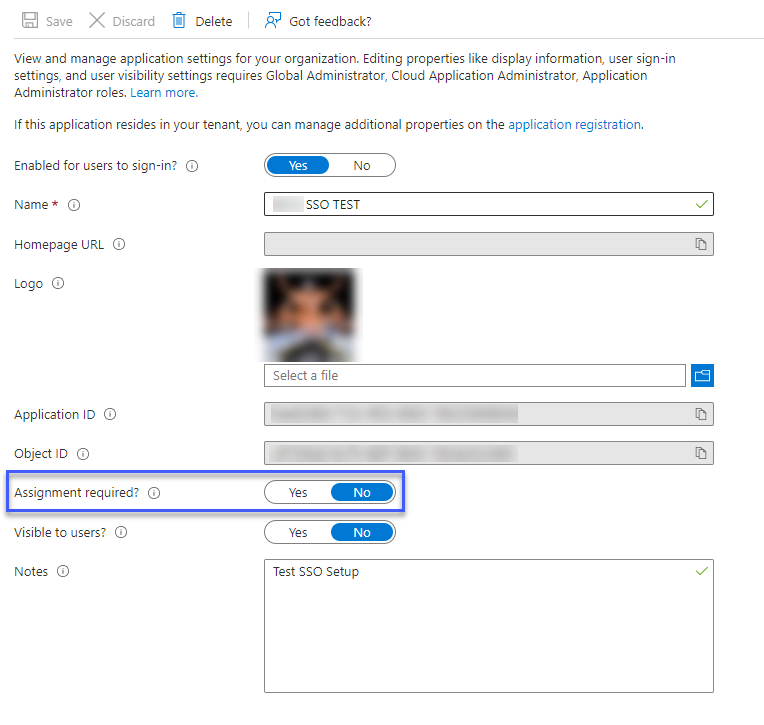

So beschränken Sie die SSO-Funktion auf Benutzer:innen, die dieser Anwendung zugewiesen sind:

- Rufen Sie https://portal.azure.com/ auf.

- Wählen Sie Azure Active Directory aus.

- Klicken Sie in der Seitenleiste auf Unternehmensanwendungen.

- Wählen Sie die von Ihnen erstellte Anwendung aus (z. B.Bluebeam SSO).

- Klicken Sie in der Seitenleiste auf Eigenschaften.

- Wenn Sie die SSO-Anmeldung für alle Benutzer:innen in Ihrem Active Directory zulassen möchten, belassen Sie die Option Zuweisung erforderlich?bei Nein.

Wenn Sie die SSO-Anmeldung auf bestimmte Benutzer:innen beschränken möchten, setzen Sie die Option Zuweisung erforderlich?auf Ja und befolgen Sie im Anschluss diese Schritte:

Wenn Sie die SSO-Anmeldung auf bestimmte Benutzer:innen beschränken möchten, setzen Sie die Option Zuweisung erforderlich?auf Ja und befolgen Sie im Anschluss diese Schritte:- Verwenden Sie die Azure AD-Funktion Benutzer und Gruppen, um diesen Benutzer:innen SSO zuzuweisen.

- Benachrichtigen Sie den bzw. die Bluebeam Administrator:in über diese Einstellung.Bluebeam aktiviert SSO für die gesamte Domain. Wenn Sie bestimmte Benutzer:innen aus Ihrem AD nicht aufnehmen, können sich diese nicht anmelden.

- Verwenden Sie die Azure AD-Funktion Benutzer und Gruppen, um diesen Benutzer:innen SSO zuzuweisen.

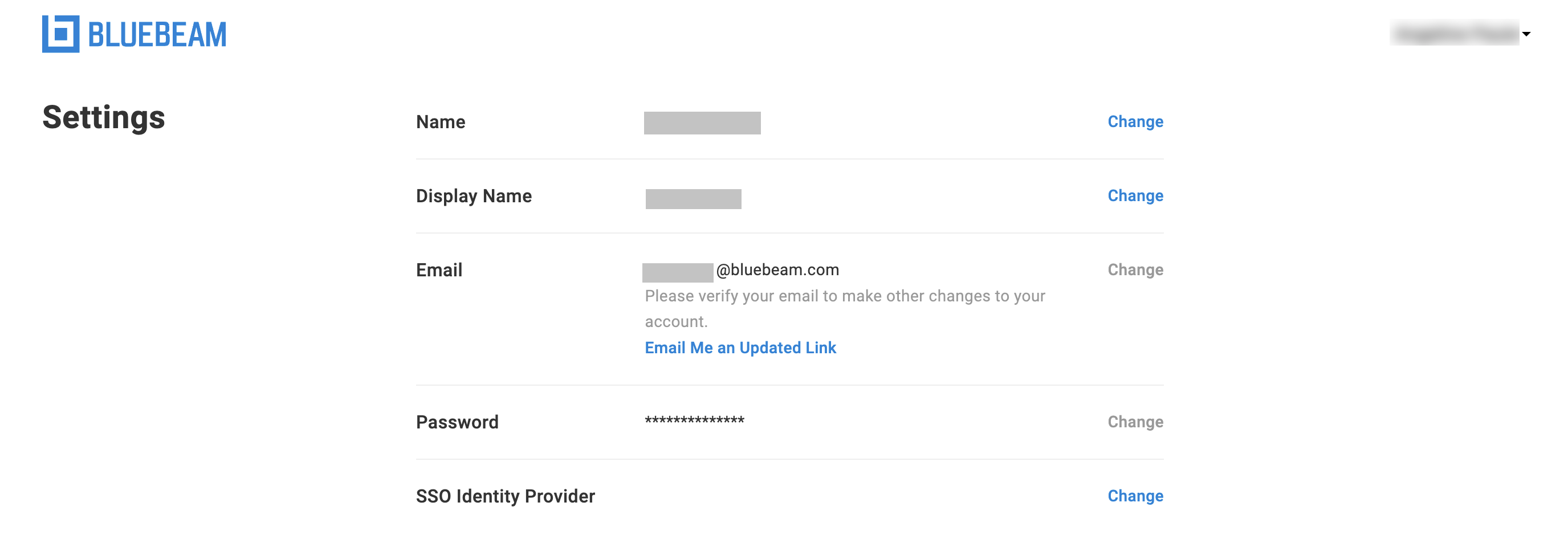

Übermittlung von Informationen an Bluebeam

Sobald Sie alle Informationen im Abschnitt An das Bluebeam System zu sendende Ausgaben erfasst haben, können Sie diese über unser sicheres Formular übermitteln. So funktioniert die Übermittlung:

-

- Melden Sie sich mit Ihrer BBID bei accounts.bluebeam.com an.Wenn Sie den Abschnitt „SSO-Identitätsanbieter“ nicht sehen, stellen Sie sicher, dass Sie dieselbe BBID verwenden, die Sie dem technischen Support mitgeteilt haben.

- Klicken Sie neben SSO-Identitätsanbieter auf Ändern.

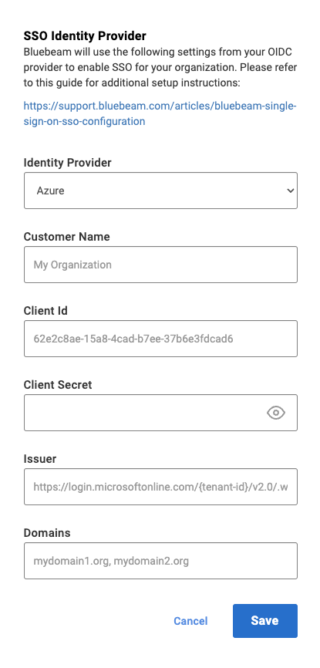

- Wählen Sie „Azure“ als Identitätsanbieter aus. Geben Sie dann die folgenden Informationen zu Ihrer Organisation ein:

- Firmenname

- Client-ID (die Anwendungs-ID, die Sie beim Konfigurieren von Azure AD kopiert haben)

- Clientschlüssel (der Clientwert, den Sie bei der Konfiguration Ihres Azure AD kopiert haben)

- Aussteller (die Metadaten von OpenID, die Sie bei der Konfiguration Ihres Azure AD kopiert haben)

- Liste der Domains (durch Kommas getrennt)

- Wenn Sie bereit für die Konfiguration von SSO sind, klicken Sie auf Speichern.

Nach der Übermittlung werden diese Informationen von unseren internen Teams überprüft und der technische Support von Bluebeam wird sich mit Ihnen zur Koordinierung eines Aktivierungszeitplans in Verbindung setzen.

Anleitungen

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018

Erfahren Sie, wie Sie Ihre Revu Lizenzen für SSO mit Microsoft Azure konfigurieren können. - Melden Sie sich mit Ihrer BBID bei accounts.bluebeam.com an.