Introduktion

Tak for din interesse i at udnytte Bluebeam-understøttelsen af enkeltlogon (SSO) til at øge sikkerheden, forbedre brugeroplevelsen og reducere supportomkostningerne. De trinvise instruktioner i dette dokument hjælper med at sikre en vellykket konfiguration af SSO, der udnytter Microsoft OpenID Connect Protocol (OIDC), når du bruger Microsoft Azure Active Directory (Azure AD).

Konfiguration af SSO kræver, at din organisation har mindst 100 brugerlicenser på enten et Basics-, Core- eller Complete-abonnement fra Bluebeam, og at slutbrugerne anvender versioner, der er under kernesupport (se Understøttede versioner og supportniveauer).

Hvis du har spørgsmål vedrørende disse instruktioner, kan du kontakte os.

Oversigt

Denne vejledning beskriver, hvordan du konfigurerer din SSO-konfiguration og de oplysninger, der skal sendes til/fra Bluebeam og din organisations Azure AD.

Vigtige overvejelser, før du begynder:

- Du skal bruge Active Directory Global Administrator for at give tilladelser til programmet.

- Vær meget opmærksom på at undgå uoverensstemmelser mellem en brugers e-mailadresse i dit Azure AD og den e-mailadresse, der bruges i et eksisterende Bluebeam-ID (BBID). Forskelle kan skyldes ting som navneændringer eller justeringer af kontooplysninger. Som en del af onboarding-processen for Bluebeam Single Sign-On (SSO) sender vi dig et sæt CSV-filer med en liste over personer i din organisation, der i øjeblikket findes i vores system, herunder personer, der kan være aktive Bluebeam Studio-brugere. Til SSO laver Bluebeam matches i henhold til e-mailadresse, som skal matche det gamle BBID, der er indeholdt i de filer, vi sender.

Fortæl os, hvis du har brug for hjælp til at matche brugerens e-mailadresser. Vi kan dobbelttjekke administratorens navn/e-mailadresse med Account Manager eller slå op i licenssystemet.

Forberedelse til implementering

Først skal du kontakte teknisk support for at fortælle os, at du konfigurerer SSO. Når du er blevet tilføjet i vores system, vil du se en ny valgmulighed i accounts.bluebeam.com, der giver dig mulighed for sikkert at indsende de nødvendige oplysninger.

Input til hjemmesystemet

I Azure skal du konfigurere omdirigerings-URI’er for brugere i deres respektive regioner. Du kan enten:

- Opsætte én konfiguration, der indeholder flere regioner.

- Opsætte forskellige konfigurationer for hver region, hvor du har brugere.

Brug nedenstående tabel til at bestemme den omdirigerings-URI, der skal oprettes i Azure AD:

| Region | Omdirigerings-URI |

| USA | https://signin.bluebeam.com/oauth2/v1/authorize/callback |

| Storbritannien | https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback |

| Tyskland | https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback |

| Sverige | https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback |

| Australien | https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback |

Output, der skal sendes til Bluebeams system

Du skal dele de omdirigeringer, du har oprettet, med Bluebeam SSO Engineering-teamet ved at logge ind på siden Bluebeam-konto og bruge vores sikre formular til at angive følgende oplysninger:

- Client Secret Value.

- Application Client ID.

- OpenID Connect (OIDC)-metadatafil.

- Domæneliste (Bluebeam har brug for en liste over alle domæner, der administreres i din Azure AD).

Konfigurer dit Azure AD

Indstil Azure AD til OpenID Connect (OIDC):

- Gå til Microsoft Azure-portalen.

- Klik på Azure Active Directory.

- Klik på App registrations i sidepanelet. klik derefter på + New registration.

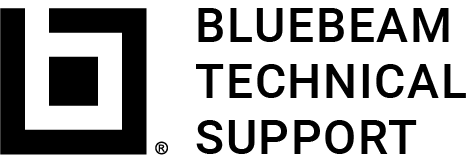

- Angiv et programnavn (f.eks. Bluebeam SSO). Derefter:

- Under Omdirigerings-URI skal du vælge Web som platform.

- Se skemaet ovenfor for at finde Omdirigerings-URI og indtaste linket.

- Klik på Register.

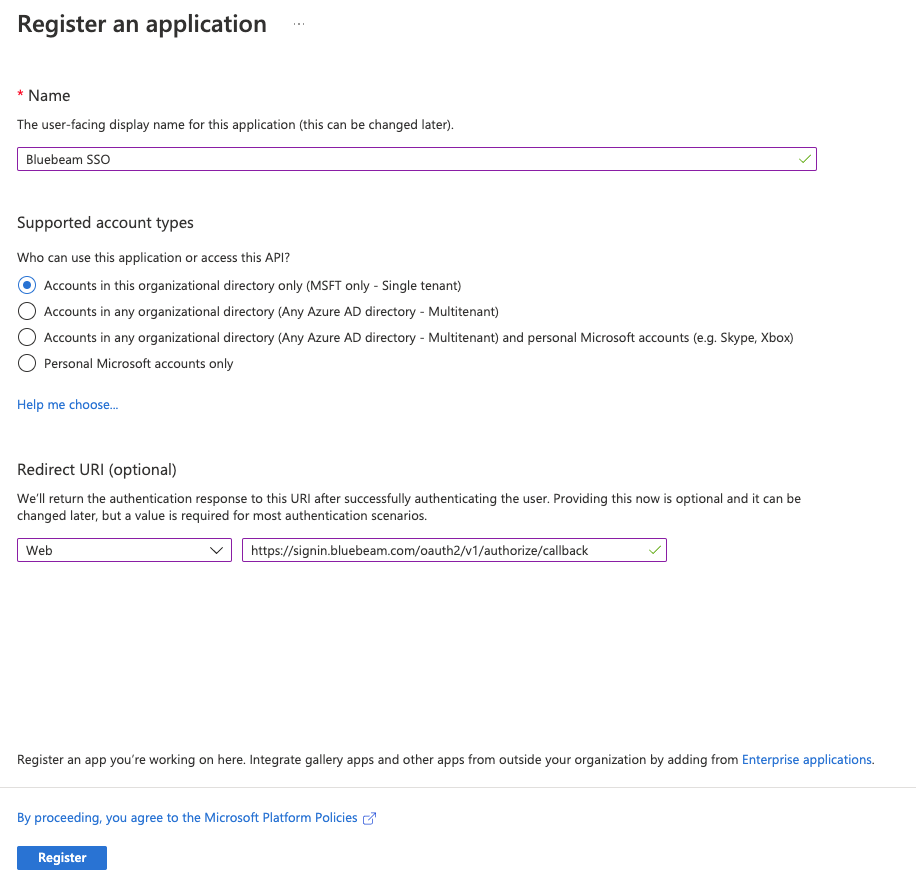

- Klik på Certificates & secrets i sidepanelet. Derefter:

-

- Klik på + New client secret.

- Indtast en beskrivelse.

- Indstil udløbsdatoen.

Den udløber som standard efter seks måneder. Vi foreslår dog, at du bruger den maksimale værdi på to år, hvis det er muligt, baseret på dine sikkerhedsbehov.

- Klik på Tilføj.

- Kopiér Client Value til dine noter.

Du skal bruge Client Value senere. Åbn et tekstredigeringsprogram, f.eks. Notesblok eller Word, for at indsætte den Client Value, du kopierede. Du kan ikke hente denne værdi senere, så du skal gemme og opbevare den på et sikkert sted.

Du skal bruge Client Value senere. Åbn et tekstredigeringsprogram, f.eks. Notesblok eller Word, for at indsætte den Client Value, du kopierede. Du kan ikke hente denne værdi senere, så du skal gemme og opbevare den på et sikkert sted.

-

- Klik på Overview i sidepanelet – og:

- Kopiér Application (client) ID til dine noter fra oplysningerne under Essentials.

- Klik på Slutpunkter.

- Kopiér og gem URL’en til OpenID Connect-metadatadokumentet.

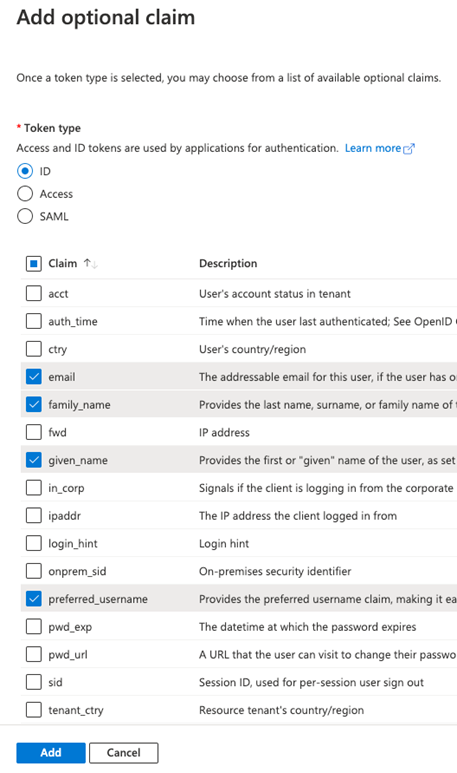

- Klik på Token-konfiguration (Token configuration) i sidepanelet. Klik derefter på + Tilføj valgfrit krav (+ Add optional claim). Tilføj følgende claims til ID-tokenet:

- Claim: family_name, Token type: ID

- Claim: given_name, Token type: ID

- Claim: preferred_username, Token type: ID

- Claim: email, Token type: ID

Tokenet skal have de ovenfor viste Claims (preferred_username/e-mailadresse, fornavn, efternavn, brugernavn (dvs. e-mailadresse)) for oprettelse af en bruger i Bluebeams system. Informer os, hvis dit system bruger andre Claims.

Tokenet skal have de ovenfor viste Claims (preferred_username/e-mailadresse, fornavn, efternavn, brugernavn (dvs. e-mailadresse)) for oprettelse af en bruger i Bluebeams system. Informer os, hvis dit system bruger andre Claims. - Klik på API permissions i sidepanelet, og klik på + Add a permission.

- Klik på Microsoft Graph øverst på siden. Klik derefter på Delegated Permissions.

Du skal bruge Active Directory Global Administrator for at give disse tilladelser til programmet.

- Markér afkrydsningsfelterne for følgende OpenID-tilladelser:

- openid

- Profil

- Klik på Opdater tilladelser.

Begræns SSO til programmet

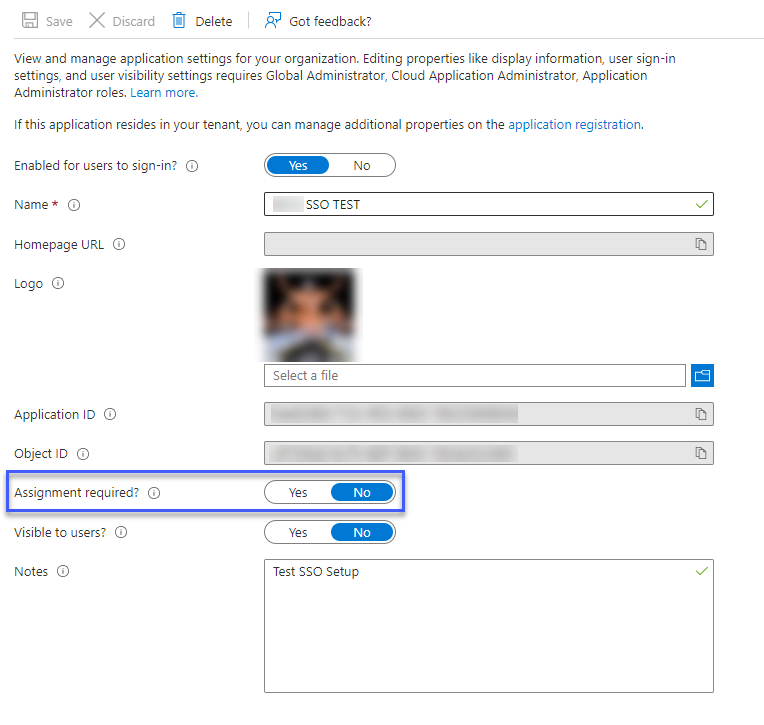

Sådan begrænser du SSO til brugere, der er tildelt dette program:

- Gå til https://portal.azure.com/.

- Vælg Azure Active Directory.

- Klik på Enterprise Applications i sidepanelet.

- Vælg den applikation, du har oprettet (f.eks. Bluebeam SSO).

- Klik på Properties i sidepanelet.

- Hvis du vil tillade SSO-login for alle brugere i dit Active Directory, skal du lade Assignment required? være sat til Nej.

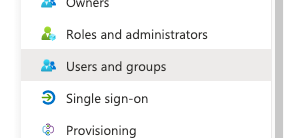

Hvis du vil begrænse SSO-login til bestemte brugere, skal du skifte Assignment required? til Ja og:

Hvis du vil begrænse SSO-login til bestemte brugere, skal du skifte Assignment required? til Ja og:

- Bruge funktionen Brugere og grupper i Azure AD til at tildele SSO til disse brugere.

- Give Bluebeam-administratoren besked om denne indstilling.

Bluebeam aktiverer SSO på tværs af hele domænet. Hvis du ikke medtager en bestemt bruger fra dit Azure AD, medfører det, at den pågældende bruger ikke kan logge på.

- Bruge funktionen Brugere og grupper i Azure AD til at tildele SSO til disse brugere.

Send oplysninger til Bluebeam

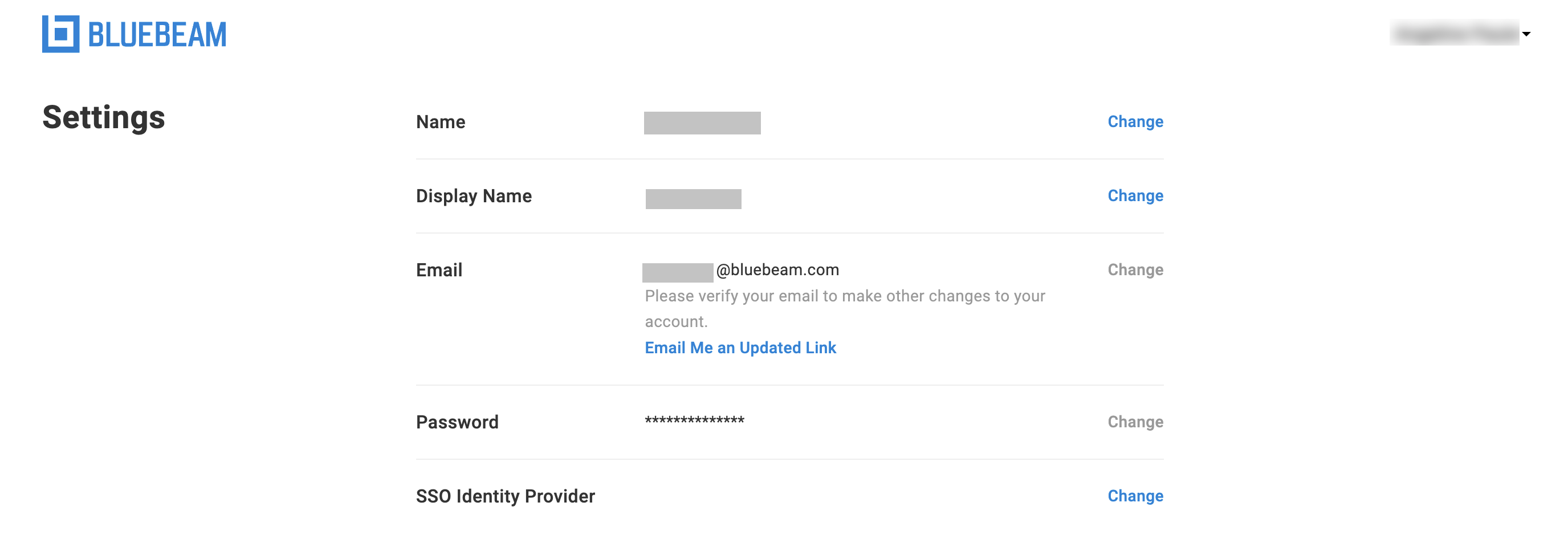

Når du har samlet alle oplysningerne i afsnittet Output, der skal sendes til Bluebeams systemer, kan du indsende dem via vores sikre formular. Sådan indsender du:

-

- Log ind på accounts.bluebeam.com med dit BBID.

Hvis du ikke kan se afsnittet SSO-identitetsudbyder, skal du sørge for, at du bruger det samme BBID, som du har angivet til teknisk support.

- Klik på Skift ud for SSO-identitetsudbyder.

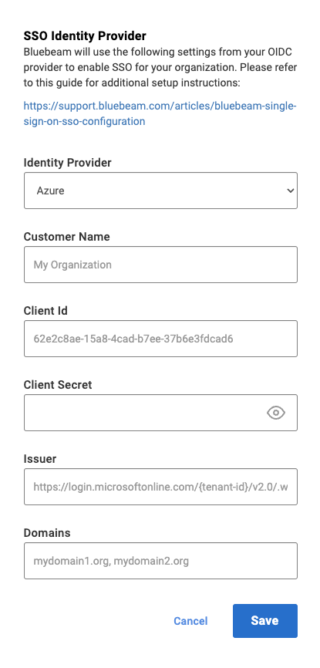

- Vælg Azure som din identitetsudbyder. Angiv derefter følgende oplysninger om din organisation:

- Firmanavn.

- Client Id (det program-ID (klient-ID) , som du kopierede, da du konfigurerede Azure AD).

- Client Secret (klienthemmelighed) (den Client Value, du kopierede, da du konfigurerede din Azure AD).

- Issuer (udsteder) (Open ID-metadata, du kopierede, da du konfigurerede din Azure AD).

- Domæneliste (adskilt af kommaer).

- Når du er klar til at konfigurere SSO, skal du klikke på Gem.

Når disse oplysninger er indsendt, bliver de gennemgået af vores interne teams, og Bluebeams tekniske support kontakter dig for at koordinere en tidslinje for aktivering.

Sådan gør du

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018

Lær, hvordan du begynder at konfigurere dine Revu-licenser til SSO med Microsoft Azure. - Log ind på accounts.bluebeam.com med dit BBID.