Introduksjon

Takk for din interesse for å bruke Bluebeam-støtte for enkel pålogging (SSO) for å forbedre sikkerheten og brukeropplevelsen, samt redusere støttekostnadene. De trinnvise instruksjonene i dette dokumentet vil bidra til å sikre vellykket konfigurasjon av SSO ved å bruke Microsoft OpenID Connect Protocol (OIDC) når du bruker Okta Active Directory (Okta AD).

Hvis du har spørsmål angående disse instruksjonene, kan du kontakte oss.

Oversikt

Denne guiden vil hjelpe deg med å sette opp SSO-konfigurasjonen din, og vil lede deg gjennom å samle inn og legge inn informasjon som vil bli sendt til/fra Bluebeam og Okta-instansen din.

Forberedelser for oppsett

Først må du kontakte supportteamet vårt for å fortelle oss at du skal konfigurere SSO. Når du har blitt lagt til i systemet vårt, vil du se et nytt alternativ i accounts.bluebeam.com som lar deg sende inn nødvendig informasjon på en sikker måte.

Konfigurerer Okta-forekomsten

Slik konfigurerer du Bluebeam SSO med Okta:

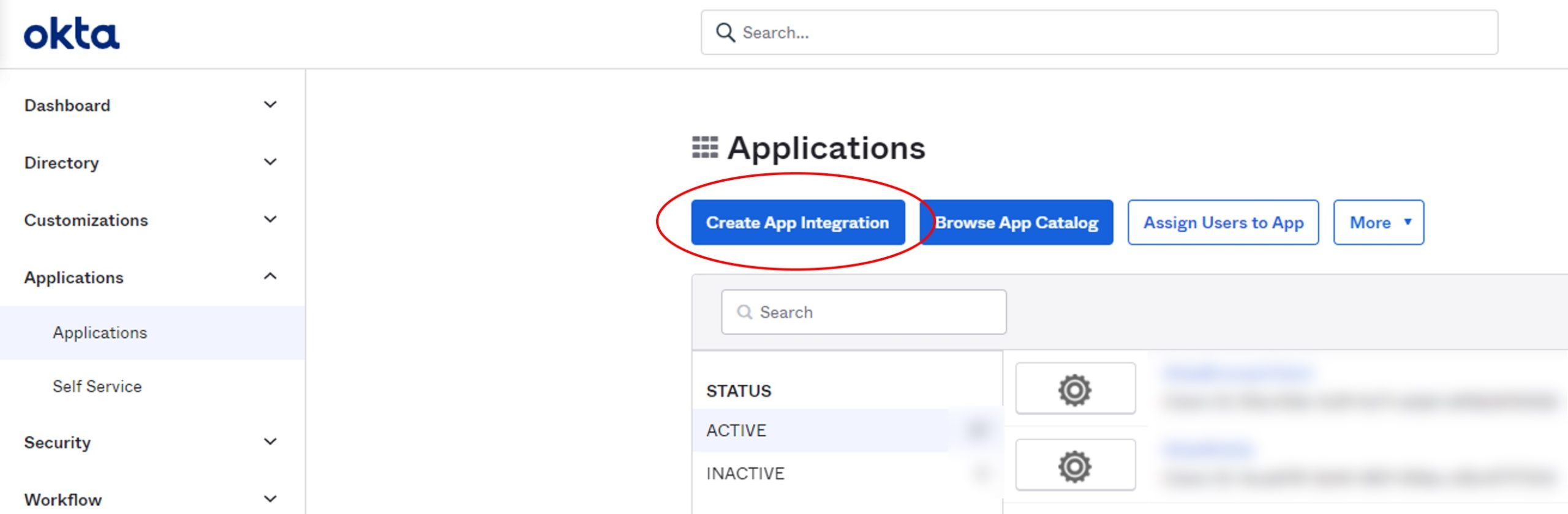

- Gå til applikasjoner > applikasjoner i administrasjonskonsollen for Okta-organisasjonen som representerer identitetsleverandøren.

- Klikk på Opprett app-integrasjon.

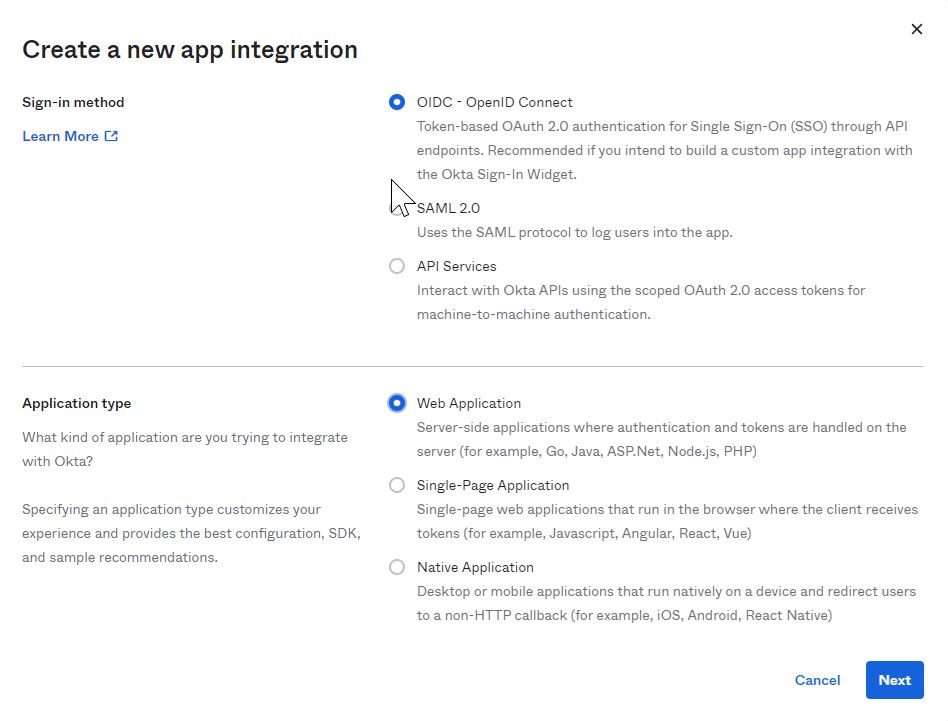

- På siden Opprett en ny app-integrering velger du OIDC – OpenID Connect som påloggingsmetode . Du trenger en klarert klient, så velg nettapplikasjon som applikasjonstype.

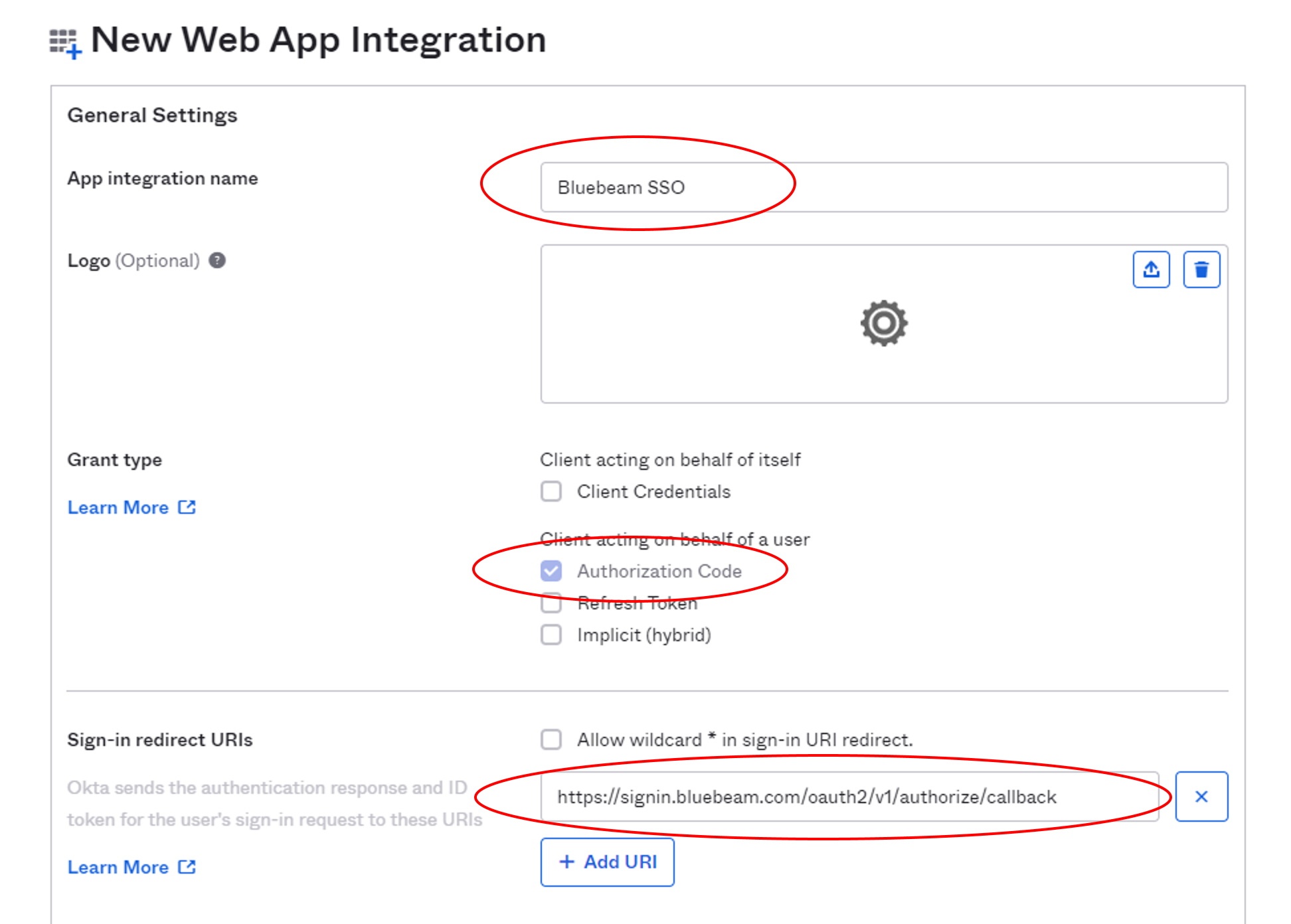

- Skriv inn et navn for applikasjonen din (for eksempel Bluebeam SSO).

- Sørg for at autorisasjonskode er valgt.

- I delen Påloggingsviderekoblings-URIer legger du til tilbakeringings-URLen for regionen din:

Region Omdiriger URI U.S. https://signin.bluebeam.com/oauth2/v1/authorize/callback U.K. https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback Tyskland https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback Sverige https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback Australia https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback

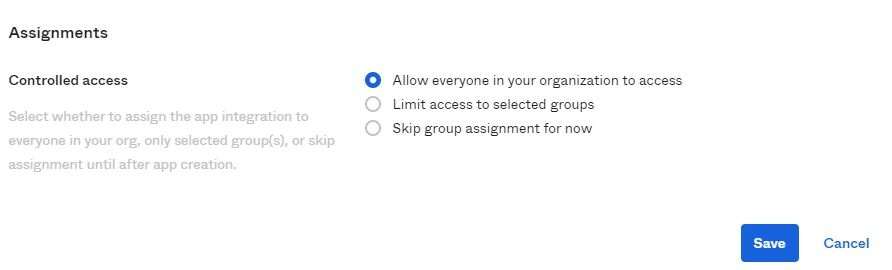

- I Oppgaver-delen kan du velge alle, eller begrense tilgangen til grupper.

- Klikk på Lagre.

- Til slutt, sørg for å samle inn følgende informasjon for arkivene dine:

- Klient-ID

- Klienthemmelighet

- Velkjent Config URL. For Okta kommer dette frem i skjemaet

https://{Customer-Okta-Org-Url}/.well-known/openid-configuration

Bluebeam SSO er nå satt opp med din Okta-instans.

Innsending av informasjon til Bluebeam

Når du har samlet all informasjonen i Utdataene som skal sendes til Bluebeams systemseksjon , kan du sende dem gjennom vårt sikre skjema. Innsending:

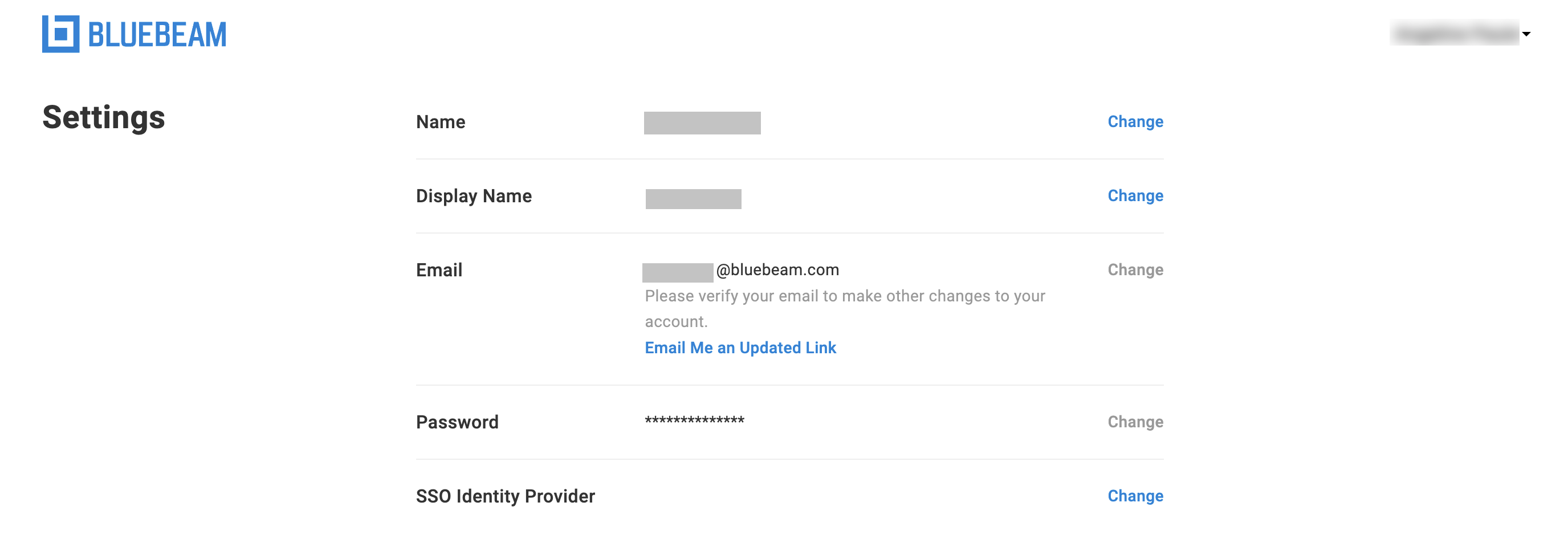

- Logg på accounts.bluebeam.com med BBID.

Hvis du ikke ser SSO Identity Provider-delen, må du kontrollere at du bruker samme BBID som du oppga til Support.

- Klikk på Endre ved siden av SSO-identitetsleverandør.

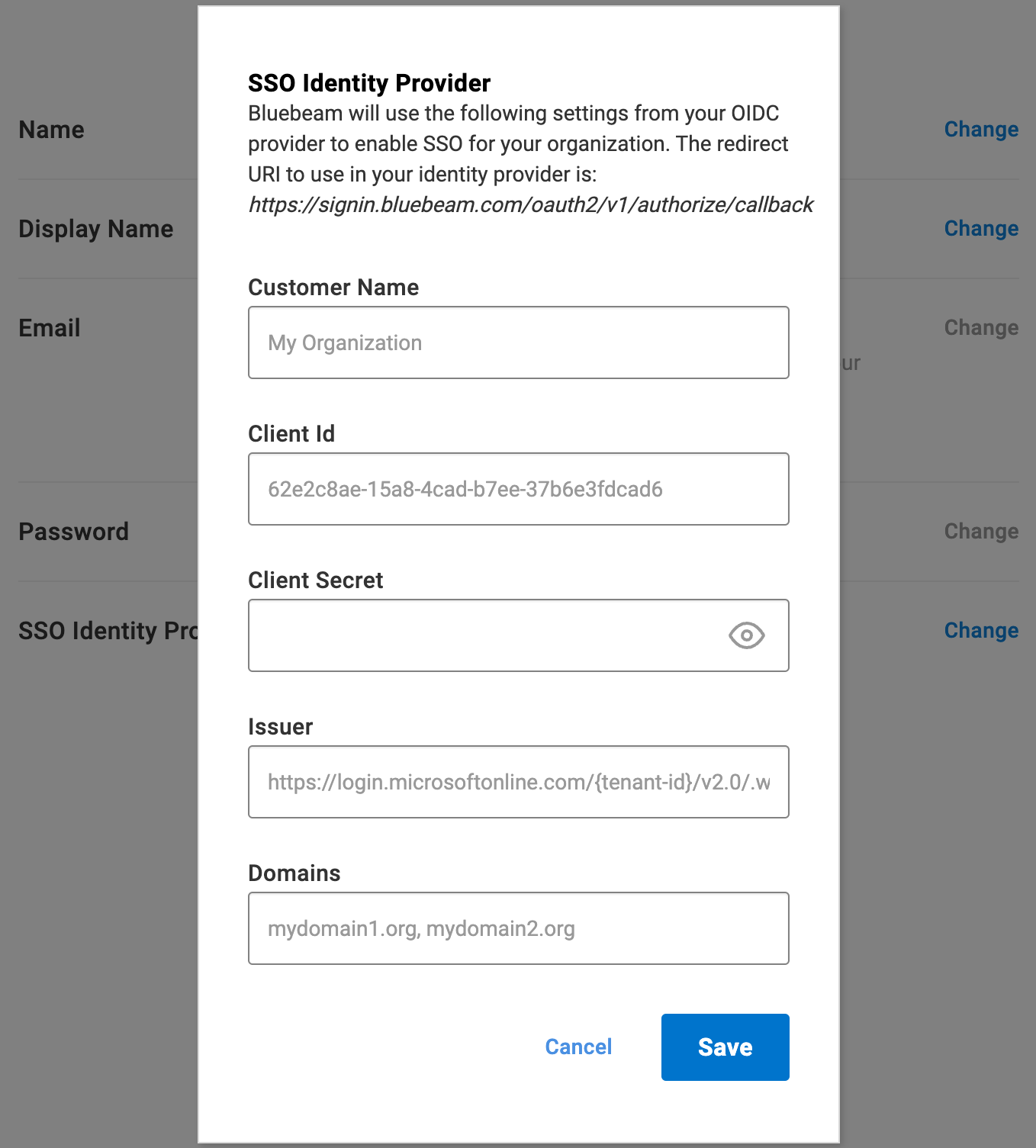

- Skriv inn følgende informasjon om organisasjonen din:

- Selskapets navn

- Klient-ID

- Klienthemmelighet

- Utsteder

- Domeneliste (atskilt med komma)

- Når du er klar til å konfigurere SSO, klikker du på Lagre.

Når den er sendt inn, vil denne informasjonen gjennomgås av de interne teamene våre, og Bluebeams tekniske støtte tar kontakt for å koordinere en tidslinje for aktivering.

Fremgangsmåte

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018