Konfigurering av enkel inloggning (SSO) för Bluebeam med Microsoft Azure AD

Inledning

Tack för ditt intresse av att utnyttja Bluebeams stöd för enkel inloggning (SSO) för starkare säkerhet, en bättre användarupplevelse och lägre supportkostnader. Steg-för-steg-instruktionerna i det här dokumentet hjälper dig att lyckas med konfigureringen av SSO med hjälp av Microsoft OpenID Connect Protocol (OIDC) vid användning av Microsoft Azure Active Directory (Azure AD).

För att konfigurera SSO krävs att din organisation har minst 100 klientlicenser inom någon av Bluebeam-prenumerationsplanerna Basics, Core och Complete, samt att slutanvändarna använder versioner som har komplett support (se Versioner som stöds och olika nivåer av support).

Om du har frågor om de här instruktionerna kan du kontakta oss.

Översikt

Den här guiden beskriver hur du gör inställningarna för din SSO-konfiguration och vilken information som ska skickas till/från Bluebeam och din organisations Azure AD.

Viktigt att tänka på innan du börjar:

- Den globala administratören för Active Directory behöver tilldela behörigheter för applikationen.

- Var noga med att undvika eventuell inkonsekvens mellan e-postadressen för en användare i din Azure AD och den e-postadress som används för ett befintligt Bluebeam ID (BBID), vilket kan orsakas av exempelvis namnändringar eller ändringar av kontoinformationen. Som en del av registreringsprocessen för enkel inloggning (SSO) i Bluebeam skickar vi dig en uppsättning CSV-filer med listor över de personer i din organisation som för närvarande finns i vårt system, inklusive sådana som kan vara aktiva Bluebeam Studio-användare. För SSO matchar Bluebeam efter e-postadress, som måste stämma överens med det äldre BBID som finns i filerna som vi skickar.Med UPN (User Principal Name) används ett e-postadressformat för att identifiera en användare i Bluebeam och i dialogrutor för inloggning i Active Directory (AD). Bluebeam rekommenderar därför starkt att UPN och e-postadress/Preferred_Username stämmer överens i AD för att undvika förvirring hos användarna. Om UPN och e-postadress eller Preferred_Username inte stämmer överens kan användarna dessutom förlora åtkomsten till Studio-data.

Hör av dig till oss om du behöver hjälp med att matcha e-postadresser för användare. Vi kan kontrollera administratörens namn/e-postadress hos Account Manager eller titta efter i licenssystemet.

Förbered för installation

Du måste först kontakta vår tekniska support för att tala om att du tänker konfigurera SSO. När du har lagts till i vårt system ser du ett nytt alternativ i accounts.bluebeam.com där du på ett säkert sätt kan lägga till nödvändig information.

Indata för hemsystem

I Azure måste du konfigurera omdirigerings-URI:er för användarna i deras respektive regioner. Gör något av följande:

- Skapa en konfiguration som innehåller flera regioner.

- Skapa olika konfigurationer för varje region där du har användare.

Använd tabellen nedan för att avgöra vilken omdirigerings-URI som ska konfigureras i Azure AD:

| Region | Omdirigerings-URI |

| USA | https://signin.bluebeam.com/oauth2/v1/authorize/callback |

| Storbritannien | https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback |

| Tyskland | https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback |

| Sverige | https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback |

| Australien | https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback |

Utdata att skicka till Bluebeam-systemet

Du måste dela de omdirigeringar som du konfigurerar med Bluebeams tekniska SSO-team genom att logga in på din kontosida på Bluebeam och använda vårt säkra formulär för att lämna följande uppgifter:

- Värde för klienthemlighet.

- Programklients-ID.

- Metadatafil för OpenID Connect (OIDC).

- Lista över domäner (Bluebeam behöver en lista över alla domäner som hanteras i din Azure AD).

Konfigurera Azure AD

Gör så här för att konfigurera Azure AD för OpenID Connect (OIDC):

- Gå till Microsoft Azure-portalen.

- Klicka på Azure Active Directory.

- Klicka på Appregistreringar i sidofältet. Klicka sedan på + Ny registrering.

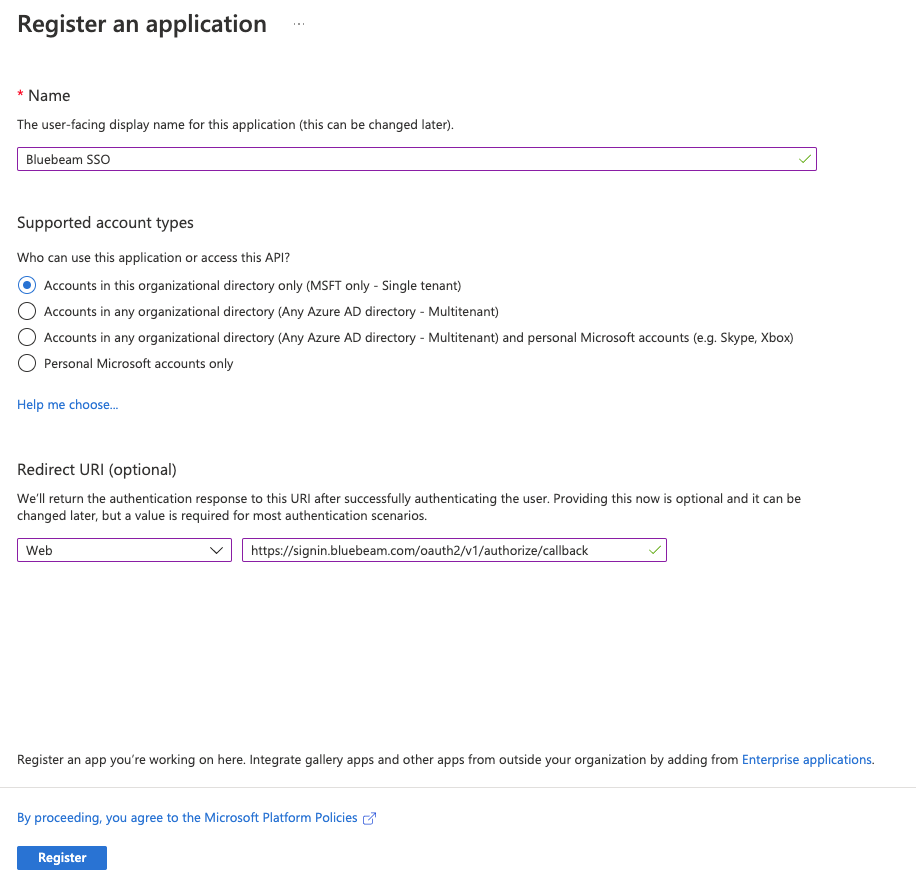

- Ange ett applikationsnamn (till exempelBluebeam SSO). Gör sedan följande:

- Under Omdirigerings-URI väljer du Webb som plattform.

- Hitta din omdirigerings-URI i tabellen ovan och skriv in länken.

- Klicka på Registrera.

- Klicka på Certifikat och hemligheter i sidofältet.Gör sedan följande:

- Klicka på + Ny klienthemlighet.

- Ange en beskrivning.

- Ange utgångsdatum.Standardvärdet för utgångsdatum är sex månader. Vi rekommenderar dock att du om möjligt använder ett värde på högst två år, beroende på dina säkerhetsbehov.

- Klicka på Lägg till.

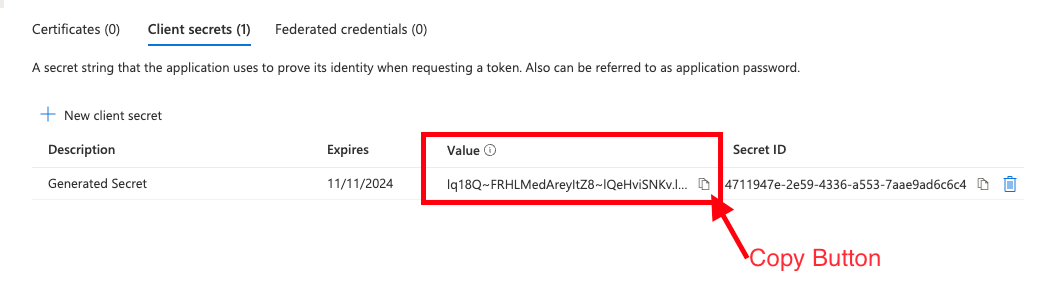

- Kopiera Klientvärde till dina anteckningar.

Du kommer att behöva klientvärdet senare. Öppna ett textredigeringsprogram, till exempel Anteckningar eller Word, och klistra in klientvärdet som du kopierade. Du kan inte hämta värdet igen senare, så spara det på en säker plats.

Du kommer att behöva klientvärdet senare. Öppna ett textredigeringsprogram, till exempel Anteckningar eller Word, och klistra in klientvärdet som du kopierade. Du kan inte hämta värdet igen senare, så spara det på en säker plats.

- Klicka på Översikt i sidofältet och gör sedan följande:

- Under Essentials kopierar du Programklients-ID till dina anteckningar.

- Klicka på Slutpunkter.

- Kopiera och spara URL:en för dokumentet med Open ID Connect-metadata.

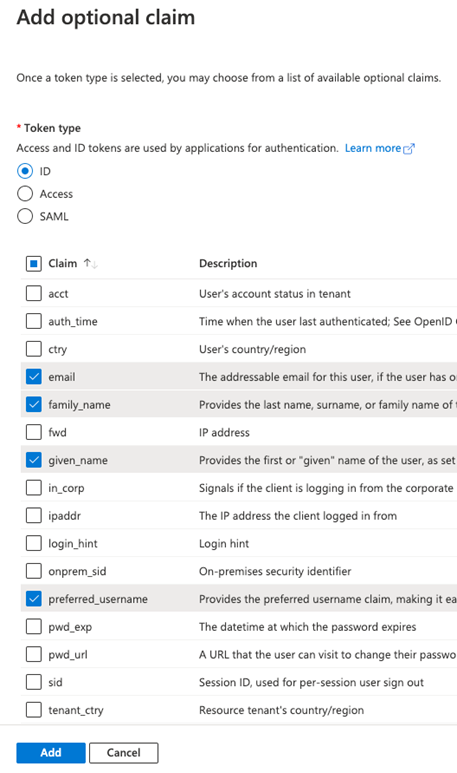

- Klicka på Tokenkonfiguration i sidofältet. Klicka sedan på + Lägg till valfritt anspråk. Lägg till följande anspråk till ID-token:

- Anspråk:family_name, Tokentyp:ID

- Anspråk:given_name, Tokentyp:ID

- Anspråk:preferred_username, Tokentyp: ID

- Anspråk:email, Tokentyp:ID

Token måste innehålla (önskat användarnamn/e-postadress, förnamn, efternamn, användarnamn (dvs. e-postadress)) enligt ovanstående för att skapa en användare i Bluebeams system.Meddela oss om andra anspråk används i ditt system.

Token måste innehålla (önskat användarnamn/e-postadress, förnamn, efternamn, användarnamn (dvs. e-postadress)) enligt ovanstående för att skapa en användare i Bluebeams system.Meddela oss om andra anspråk används i ditt system. - Klicka på API-behörigheter i sidofältet och klicka sedan på + Lägg till en behörighet.

- Klicka på Microsoft Graph längst upp på sidan. Klicka sedan på Delegerade behörigheter.Den globala administratören för Active Directory behöver tilldela de här behörigheterna för applikationen.

- Markera kryssrutorna för följande OpenID-behörigheter:

- openid

- profile

- Klicka på Uppdatera behörigheter.

Begränsa SSO till program

Gör så här för att begränsa SSO till de användare som är tilldelade till det här programmet:

- Gå till https://portal.azure.com/.

- Välj Azure Active Directory.

- Klicka på Företagsprogram i sidofältet.

- Välj det program som du har skapat (t.ex.Bluebeam SSO).

- Klicka på Egenskaper i sidofältet.

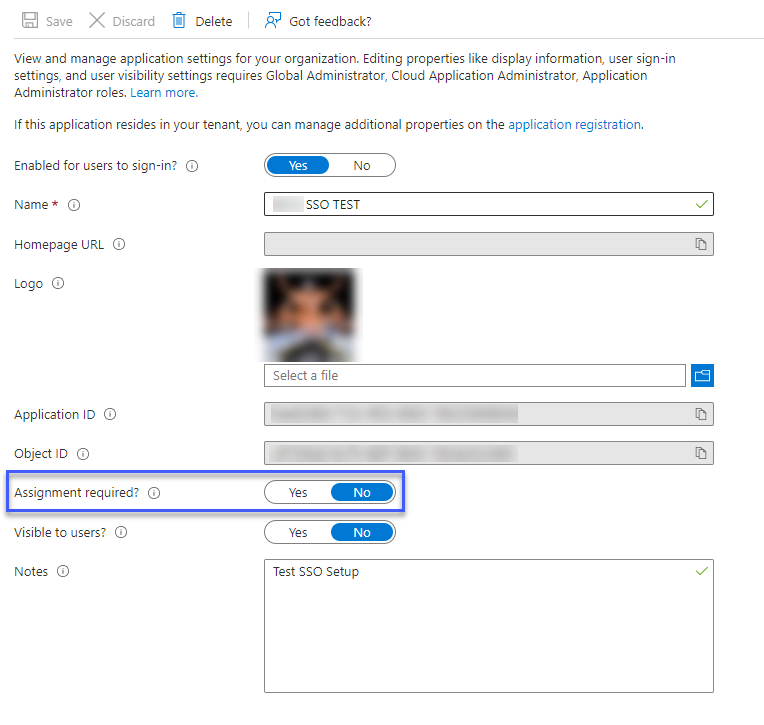

- Om du vill tillåta SSO-inloggning för alla användare i din Active Directory låter du Tilldelning krävs? vara inställt på Nej.

Om du vill begränsa SSO-inloggningen till vissa användare ställer du in Tilldelning krävs?på Ja och gör sedan följande:

Om du vill begränsa SSO-inloggningen till vissa användare ställer du in Tilldelning krävs?på Ja och gör sedan följande:- Använd Azure AD-funktionen Användare och grupper för att tilldela SSO till de här användarna.

- Meddela Bluebeam-administratören om den här inställningen.Bluebeam aktiverar SSO över hela domänen. Om du inte inkluderar en specifik användare från din AD kommer den användaren inte att kunna logga in.

- Använd Azure AD-funktionen Användare och grupper för att tilldela SSO till de här användarna.

Skicka information till Bluebeam

När du har samlat all information i avsnittet Outputs to send to Bluebeam’s systems (Utdata att skicka till Bluebeams system) kan du skicka den genom vårt säkra formulär. Gör så här för att skicka:

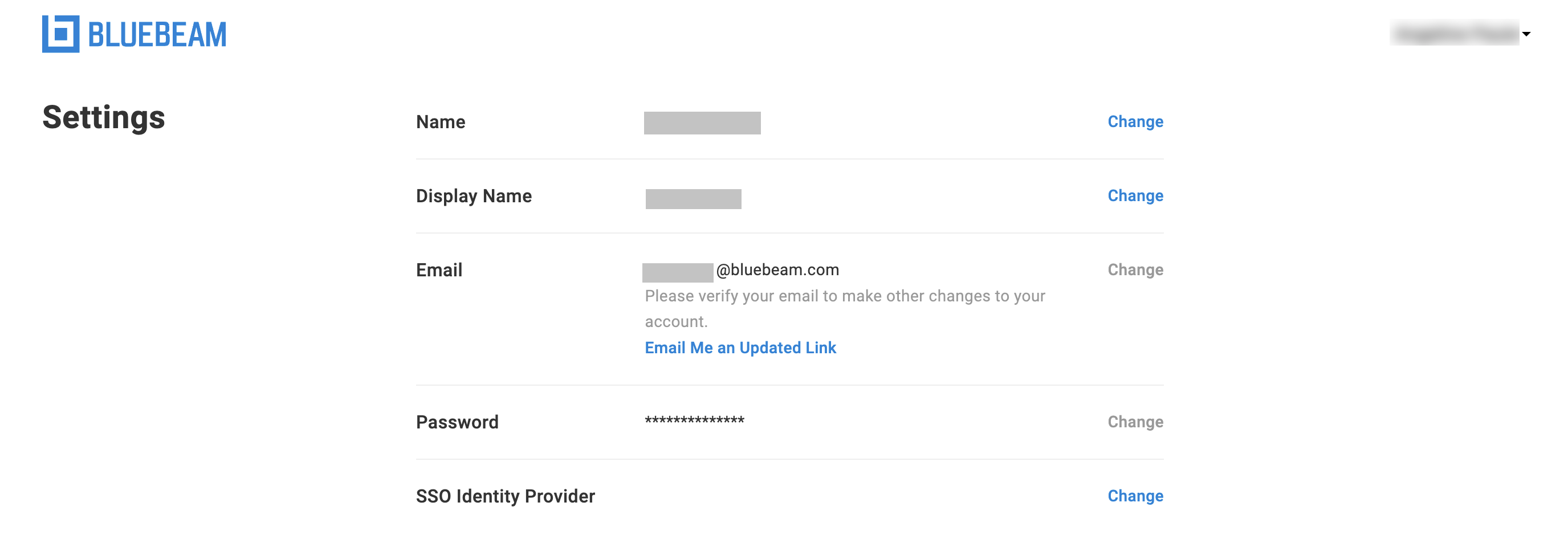

-

- Logga in på accounts.bluebeam.com med ditt BBID.Om du inte ser avsnittet Identitetsleverantör av SSO bör du kontrollera att du använder samma BBID som du uppgav för den tekniska supporten.

- Bredvid Identitetsleverantör av SSO, klickar du på Ändra.

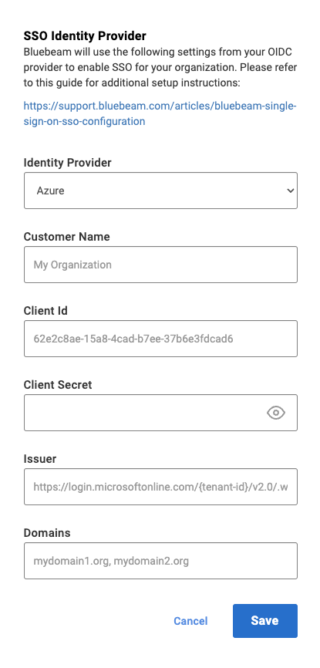

- Välj Azure som identitetsleverantör. Ange följande information om din organisation:

- Företagets namn.

- Klient-ID (det klient-ID för programmet som som du kopierade när du konfigurerade Azure AD).

- Klienthemlighet (det klientvärde som du kopierade när du konfigurerade Azure AD).

- Utfärdare (de OpenID-metadata som du kopierade när du konfigurerade Azure AD).

- Lista över domäner (avgränsade med kommatecken).

- När du är redo att konfigurera enkel inloggning (SSO) klickar du på Spara.

När du har skickat in informationen kommer den att granskas av våra interna team, och Bluebeams tekniska support hör sedan av sig till dig för att samordna tidsplanen för aktivering.

Instruktioner

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018

Lär dig hur du kommer igång med att konfigurera dina Revu-licenser för SSO med Microsoft Azure. - Logga in på accounts.bluebeam.com med ditt BBID.