Översikt över Studio-säkerhet

Inledning

Det här dokumentet förtydligar frågor som vi får från Bluebeam Studio™-användare om dokument- och systemsäkerhet, åtkomstkontroll samt konsekvenserna av ett infrastrukturfel.

Komma åt Bluebeam Studio

För att kunna delta i Studio-sessioner och -projekt måste du som användare ange ett användarnamn och ett lösenord som är kopplade till ditt Bluebeam ID (BBID). För att lära dig hur du skapar ett BBID kan du läsa den här artikeln.

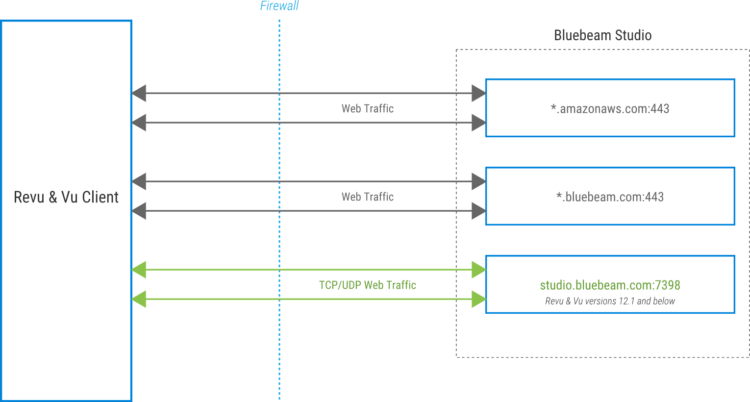

Studio-serveranslutningar initieras av Revu-klienter, men systemet skickar inte inkommande anslutningsförfrågningar tillbaka till klienten. För primär kommunikation och överföring av filer, markeringar och andra omfattande data används HTTPS-protokollet, och för kryptering och autentisering används protokollet Transport Layer Security (TLS).

Brandväggskrav

Nedan visas de domäner som används för Studio-tjänsternas miljöer. Om du bara ska använda en viss Studio-miljö behöver du bara frilista de domäner som är specifika för den miljön, tillsammans med de globala tjänster som krävs.

Global Services:

*.amazonaws.com:443

*.gds.bluebeam.com:443

*.login.okta.com:443

US-miljön:

*.bluebeam.com:443

UK-miljön:

*.bluebeamstudio.co.uk:443

AUS-miljön:

*.bluebeamstudio.com.au:443

DE-miljön:

*.bluebeamstudio.de:443

SE-miljön:

*.bluebeamstudio.se:443

Studio-relaterade e-postdomäner

Vi använder följande domäner för att kommunicera med slutanvändare för support, licensiering och Studio-relaterad information. Det kan vara nödvändigt att frilista dessa domäner för att e-postmeddelandena ska komma fram.

US-miljön:

@bluebeam.com

@bluebeamops.com

@bluebeam-support.com

UK-miljön:

@bluebeamstudio.co.uk

AUS-miljön:

@bluebeamstudio.com.au

DE-miljön:

@bluebeamstudio.de

SE-miljön:

@bluebeamstudio.se

Autentisering och åtkomstkontroll för slutanvändare

Följande protokoll har införts för säker autentisering och åtkomstkontroll för slutanvändare:

Certifikatkrav

Anslutningar till Studio-miljöer, till exempel studio.bluebeam.com, krypteras med ett PKI-baserat (Public Key Infrastructure) SSL-certifikat utfärdat av Amazon Web Services Certificate Authority (AWS CA).

Du kan se certifikatet genom att gå till https://studio.bluebeam.com och klicka på ikonen med hänglåset som finns vid webbadressens början i adressfältet.

Lösenordskrav och lagring

Alla lösenord måste bestå av mellan 8 och 32 tecken och innehålla minst en versal, en gemen, en siffra och ett specialtecken som !@#$%^&*.

Lösenord hashkodas före lagring med hjälp av en enkelriktad stark hashalgoritm med salt.

Dessutom finns det en algoritm som gör att konton låses under ett femminutersintervall efter fem på varandra följande inloggningsförsök med fel lösenord. Inloggningsfel loggas och vårt driftteam får en varning om antalet överstiger en förinställd nivå.

Data- och systemsäkerhet

De åtgärder som beskrivs nedan har vidtagits för att hantera frågor kring data- och systemsäkerhet.

Infrastruktur och datalagring

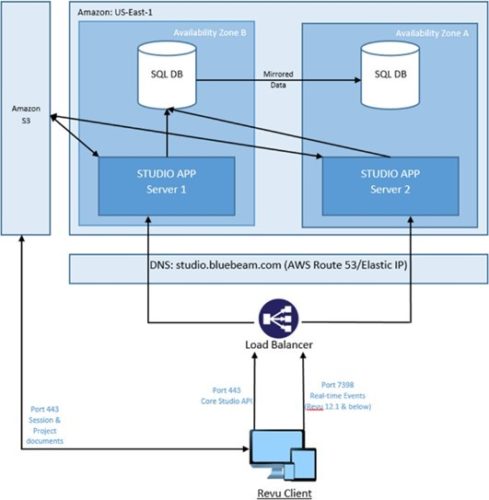

Bluebeam Studio finns på Amazon Elastic Compute Cloud (EC2) som hanteras av Amazon Web Services (AWS).

Studio-infrastrukturen består av applikationsservrar som betjänar Revu-klienter på Windows, macOS och iOS, samt ett backend-behandlingssystem och en datanivå.

Användardata, projekt- och sessionsmetadata samt sessionsmarkeringar lagras på SQL-servrar. Faktiska projekt- och sessionsdokument finns på servrar hos Amazon Simple Storage Service (Amazon S3).

Bluebeam Studio har flera isolerade miljöer för datahemvist i USA, Storbritannien, Tyskland, Sverige och Australien. Databasinfrastrukturen och S3-buckets som innehåller kunddata delas inte mellan några miljöer. Alla Bluebeam Studio-miljöer kan nås var som helst i världen.

SLA-avtal för Amazon EC2 och Amazon S3 finns på följande platser:

Dataskydd

Förutom att alla SQL-serversäkerhetskopior och utvecklarhårddiskar krypteras, krypteras även alla dokument automatiskt när de laddas upp till en Studio-session eller ett Studio-projekt med Revu 2015 eller senare enligt nedanstående beskrivning.

Kryptering

Kryptering sker med hjälp av ett nyckel-id från AWS Key Management Service (KMS).

Samtliga data krypteras i vila (AES-256-kryptering) och under överföring. Dataöverföringen krypteras under överföring genom TLS1.2* mellan Revu-klienten och Amazon S3. I servermiljön krypteras filer i Amazons S3-tjänst. Säkerhetskopior av SQL-databaser lagras på krypterade volymer.

Systemsäkerhet

Vi har säkerställt att alla miljöer fungerar på samma sätt och omfattas av samma nätverksprinciper och begränsningar genom att de byggs med en validerad och testad ”mall”. Efter distributionen finns följande steg och principer på plats för att erbjuda ytterligare säkerhet och konsekvens i hela infrastrukturen:

Styrd administratörsåtkomst

Endast en utvald grupp tekniker har administrativa rättigheter inom Bluebeam Studio-infrastrukturen, och åtkomst till hanteringskonsolen styrs genom multifaktorautentisering (MFA).

Ändringskontroll

Alla systemändringar och -förbättringar dokumenteras och måste testas och godkännas av våra DevOps- och säkerhetsteam innan de implementeras i produktionsmiljön.

Loggar

Program- och systemsäkerhetsloggar sparas i minst 30 dagar. Det är bara DevOps-tekniker som har tillgång till loggarna. Utvecklares tillgång till loggar för felsökning måste godkännas av säkerhetspersonalen.

Sårbarhetsbedömning och -åtgärder

Vi har infört en omfattande process för sårbarhetsbedömning och -åtgärder för att ta itu med eventuella säkerhetsproblem som kan uppstå. Åtgärderna omfattar antivirusskydd på alla servrar, en proaktiv systemkorrigeringsprincip och övervakning av filintegritet (som upptäcker obehöriga ändringar i systemen).

Applikationer med en webbkomponent genomsöks före och efter driftsättning i produktionsmiljön.

Alla produktionssystem genomsöks regelbundet för att upptäcka sårbarheter i infrastrukturen och korrigeras därefter.

Lager av auktoriserade tillgångar

Alla tillägg i och ändringar av produktionstillgångar är begränsade till DevOps-teamet, och följer rutinerna för ändringskontroll. DevOps-teamet använder AWS-verktyg för att underhålla tillgångslagret.

Övervakning av infrastruktur och system

För att säkerställa en stabil drift finns ett omfattande system för övervakning och varningar på plats för följande:

- Serverinfrastruktur: processor, minne, diskutrymme och drifttid.

- Applikationer: fel, prestandaförsämring och drifttid.

- Nätverksprestanda: användning och bandbredd, serverns svarstid, genomströmning och webbförfrågningar.

Systemunderhåll

Regelbundna underhållsuppgifter och akut underhåll utförs i enlighet med vår etablerade process för ändringskontroll .

Katastrofåterställning

Bluebeam Studios strategi för katastrofåterställning bygger på att utnyttja flera AWS-tillgänglighetszoner (Availability Zones). Denna strategi är inriktad på att ha ett mycket tillgängligt och distribuerat system för att minimera risken i samband med störningar och katastrofer.

För att hantera ett infrastrukturfel om det olyckligt nog skulle inträffa har vi infört följande beredskapsåtgärder:

Redundans för infrastruktur

Alla Studio-applikationsservar har full redundans. Om det blir fel på en primär server flyttas all trafik automatiskt över till en sekundär server.

Programservrarna körs i ett kluster bakom en belastningsutjämnare. SQL-databasen för Studio använder ”AlwaysOn” för att erbjuda hög tillgänglighet. DNS-redundans tillhandahålls av AWS Route53.

Dessutom är Bluebeam Studio-infrastrukturen distribuerad över flera AZ inom en fler-AZ-arkitektur i AWS-regionen.

Protokoll för säkerhetskopiering

Fullständig säkerhetskopiering av SQL-databaserna utförs varje dag. Säkerhetskopiorna lagras åtskilt från produktionsservrarna och deras integritet kontrolleras regelbundet.

PDF-filer lagras i AWS S3, vilket ger mycket hållbar lagring och filversionering.

SOC2

SOC2-efterlevnad

Bluebeams SOC-rapport (System and Organization Controls) är en oberoende granskningsrapport från tredje part som visar hur Bluebeam uppnår viktiga efterlevnadskontroller och -mål. Bluebeam genomgår en årlig SOC 2-revision som utförs av en extern och oberoende tredjepartsbedömare för att verifiera implementeringen och effektiviteten hos våra säkerhetskontroller. Vår rapport omfattar SOC 2 Trust Services kriterier för säkerhet och tillgänglighet.

Om du vill ha en kopia av rapporten kan du kontakta din Bluebeam-representant för mer information.Om du inte har någon Bluebeam-representant kan du kontakta oss för ytterligare hjälp.

Bluebeam, Revu, and Bluebeam Studio are trademarks or registered trademarks of Bluebeam, Inc. Microsoft, SharePoint, and Windows are either registered trademarks or trademarks of Microsoft Corporation in the United States and/or other countries.

AutoCAD is a registered trademark of Autodesk in the United States and/or other countries.

© 2019 Bluebeam, Inc. All Rights Reserved.

All other trademarks or registered trademarks are the property of their respective owners.

Instruktioner

Revu 2017 och tidigare

Revu 2018

Revu 2019

Revu 20

Revu 21

Studio