Übersicht über die Studio-Sicherheit

Einleitung

Dieses Dokument enthält Antworten auf häufig gestellte Fragen von Benutzer:innen von Bluebeam Studio™ zu den Themen Dokument- und Systemsicherheit, Zugriffskontrolle sowie den Auswirkungen eines Infrastrukturausfalls.

Zugriff auf Bluebeam Studio

Um an Studio-Sitzungen und -Projekten teilnehmen zu können, müssen Benutzer:innen einen Benutzernamen und ein Kennwort eingeben, die mit Ihrer Bluebeam ID (BBID) verknüpft sind. Informationen zum Erstellen einer BBID finden Sie in diesem Artikel.

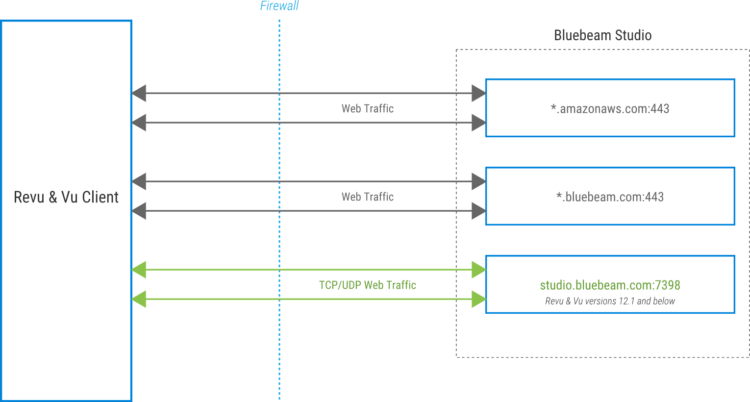

Verbindungen zum Studio-Server werden von Revu-Clients initiiert, das System sendet jedoch keine eingehenden Verbindungsanfragen an den Client zurück. Für die primäre Kommunikation und Übertragung von Dateien, Markierungen und anderen umfangreichen Daten wird das HTTPS-Protokoll verwendet, während zur Verschlüsselung und Authentifizierung das TLS-Protokoll (Transport Layer Security) verwendet wird.

Anforderungen an Firewalls

Die nachstehend aufgeführten Domains werden von Studio-Services-Umgebungen verwendet. Wenn Sie nur auf eine bestimmte Studio-Umgebung zugreifen, müssen Sie nur die für diese Umgebung relevanten Domains zusammen mit den erforderlichen globalen Services auf Ihre Positivliste setzen.

Globale Services:

*.amazonaws.com:443

*.gds.bluebeam.com:443

*.login.okta.com:443

US-Umgebung:

*.bluebeam.com:443

UK-Umgebung:

*.bluebeamstudio.co.uk:443

AUS-Umgebung:

*.bluebeamstudio.com.au:443

DE-Umgebung:

*.bluebeamstudio.de:443

SE-Umgebung:

*.bluebeamstudio.se:443

E-Mail-Domains im Zusammenhang mit Studio

Wir verwenden die nachstehend aufgeführten Domains zur Kommunikation von Support-, Lizenzierungs- und anderen auf Studio bezogenen Informationen an Endbenutzer:innen. Um eine erfolgreiche E-Mail-Übertragung sicherzustellen, müssen folgende Domains ggf. auf Ihre Positivliste gesetzt werden:

US-Umgebung:

@bluebeam.com

@bluebeamops.com

@bluebeam-support.com

UK-Umgebung:

@bluebeamstudio.co.uk

AUS-Umgebung:

@bluebeamstudio.com.au

DE-Umgebung:

@bluebeamstudio.de

SE-Umgebung:

@bluebeamstudio.se

Endbenutzerauthentifizierung und Zugriffskontrolle

Für die sichere Endbenutzerauthentifizierung und Zugriffskontrolle wurden die nachstehend aufgeführten Protokolle implementiert:

Anforderungen an Zertifikate

Verbindungen zu Studio-Umgebungen, wie z. B. studio.bluebeam.com, werden mit einem auf der Public Key Infrastructure (PKI) basierenden SSL-Zertifikat verschlüsselt, das von der Amazon Web Services Certificate Authority (AWS CA) ausgestellt wurde.

Zum Anzeigen des Zertifikats können Sie zu https://studio.bluebeam.com navigieren und auf das Schlosssymbol vor der URL in der Adressleiste klicken.

Anforderungen an Kennwörter und Speicher

Alle Kennwörter müssen zwischen 8 und 32 Zeichen lang sein und mindestens einen Kleinbuchstaben, einen Großbuchstaben, eine Ziffer und ein Sonderzeichen (!@#$%^&* o. ä.) enthalten.

Die Kennwörter werden vor der Speicherung mit einem starken Einweg-Hash-Algorithmus mit Salt verschlüsselt.

Außerdem werden Konten nach fünf aufeinanderfolgenden Anmeldeversuchen mit einem falschen Kennwort für einen Zeitraum von fünf Minuten gesperrt. Alle fehlgeschlagenen Anmeldeversuche werden protokolliert und unser operatives Team wird benachrichtigt, wenn ein voreingestellter Wert überschritten wird.

Daten- und Systemsicherheit

Unten werden die Maßnahmen beschrieben, mit denen wir die Sicherheit von Daten und Systemen gewährleisten.

Infrastruktur und Datenspeicherung

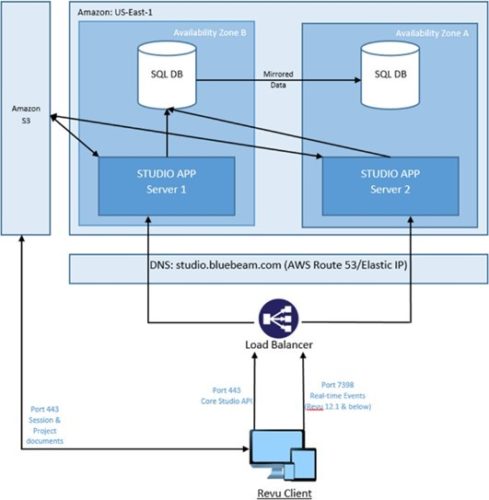

Bluebeam Studio wird auf der Amazon Elastic Compute Cloud (EC2) gehostet, die von Amazon Web Services (AWS) verwaltet wird.

Die Studio-Infrastruktur besteht aus Anwendungsservern, die Revu-Clients unter Windows, macOS und iOS bedienen, sowie einem Backend-Verarbeitungssystem und einer Datenebene.

Benutzerdaten, Metadaten zu Projekten und Sitzungen sowie Sitzungsmarkierungen werden auf SQL-Servern gespeichert. Die eigentlichen Projekt- und Sitzungsdokumente befinden sich auf Amazon-S3-Servern (Amazon Simple Storage Service).

Zur Einhaltung der verschiedenen Vorschriften zur Datenaufbewahrung verfügt Bluebeam Studio über mehrere isolierte Umgebungen in den USA, Großbritannien, Deutschland, Schweden und Australien. Die Datenbankinfrastruktur und die S3-Buckets, die Kundendaten enthalten, werden niemals von einer Umgebung an eine andere weitergeleitet. Alle Bluebeam Studio-Umgebungen können von überall auf der Welt aus aufgerufen werden.

Service Level Agreements für Amazon EC2 und Amazon S3 können unter folgenden Links eingesehen werden:

Datenschutz

Neben der Verschlüsselung aller SQL-Server-Back-ups und Entwicklerfestplatten werden alle Dokumente wie unten beschrieben automatisch verschlüsselt, wenn sie in eine Studio-Sitzung oder ein Studio-Projekt in Revu 2015 oder neueren Versionen hochgeladen werden.

Verschlüsselung

Die Verschlüsselung erfolgt mithilfe einer AWS-KMS-ID (Key Management Service).

Alle Daten werden im Ruhezustand (AES-256-Verschlüsselung) und während der Übertragung verschlüsselt. Die Datenübertragung wird während der Übertragung über TLS1.2* zwischen dem Revu-Client und Amazon S3 verschlüsselt. In der Serverumgebung werden Dateien im S3-Service von Amazon verschlüsselt. SQL-Datenbank-Back-ups werden auf verschlüsselten Datenträgern gespeichert.

Systemsicherheit

Wir verwenden eine validierte und getestete Vorlage, um zu gewährleisten, dass alle Umgebungen nach den gleichen Prinzipien funktionieren sowie identischen Netzwerkrichtlinien und Einschränkungen unterliegen. Nach der Bereitstellung sorgen die unten erläuterten Maßnahmen und Richtlinien für zusätzliche Sicherheit und Konsistenz in der gesamten Infrastruktur:

Kontrollierter Administratorzugriff

Nur eine ausgewählte Gruppe von IT-Fachkräften verfügt über Administratorrechte für die Infrastruktur von Bluebeam Studio. Der Zugriff auf die Verwaltungskonsole wird durch eine Multi-Faktor-Authentifizierung (MFA) kontrolliert.

Änderungskontrolle

Alle Änderungen und Verbesserungen am System werden dokumentiert und müssen vor der Implementierung in der Produktionsumgebung von unseren DevOps- und Sicherheitsteams getestet und genehmigt werden.

Protokollierung

Anwendungs- und Systemsicherheitsprotokolle werden mindestens 30 Tage lang aufbewahrt. Nur DevOps-Fachkräfte haben Zugriff auf diese Protokolle. Entwickler:innen erhalten nur mit Genehmigung von Sicherheitsfachkräften Zugriff auf Protokolle zur Fehlerbehebung.

Bewertung und Behebung von Schwachstellen

Um eventuell auftretende Sicherheitsprobleme zu bewältigen, haben wir einen ausführlichen Prozess zur Bewertung und Behebung von Schwachstellen implementiert. Diese Maßnahmen umfassen Virenschutz auf allen Servern, proaktive System-Patching-Richtlinien und Überwachung der Dateiintegrität (zur Erkennung unbefugter Änderungen an den Systemen).

Anwendungen mit einer Webkomponente werden vor und nach der Bereitstellung in der Produktionsumgebung gescannt.

Alle Produktionssysteme werden regelmäßig auf Schwachstellen in der Infrastruktur überprüft und entsprechend gepatcht.

Inventar genehmigter Ressourcen

Ergänzungen und Änderungen von Produktionsressourcen werden ausschließlich vom DevOps-Team durchgeführt und unterliegen den Verfahren der Änderungskontrolle. Das DevOps-Team verwendet AWS-Tools zur Verwaltung des Ressourceninventars.

Infrastruktur- und Systemüberwachung

Um einen stabilen Betriebszustand zu gewährleisten, wurde ein umfassendes Überwachungs- und Warnsystem für folgende Elemente eingerichtet:

- Serverinfrastruktur: CPU, Speicher, Festplattenspeicher und Verfügbarkeit

- Anwendungen: Fehler, Leistungseinbußen und Verfügbarkeit

- Netzwerkleistung: Nutzung und Bandbreite, Reaktionszeit des Servers, Durchsatz und Webanfragen

Systemwartung

Regelmäßige Wartungen und Notfallwartungen werden in Übereinstimmung mit unserem etablierten Verfahren zur Änderungskontrolle durchgeführt.

Notfallwiederherstellung

Die Notfallwiederherstellungsstrategie für Bluebeam Studio basiert auf der Nutzung mehrerer AWS-Verfügbarkeitszonen. Diese Strategie ist darauf ausgerichtet, das Risiko von Unterbrechungen und Notfällen durch Bereitstellen eines hochverfügbaren, verteilten Systems zu minimieren.

Zur Bewältigung eines etwaigen Ausfalls kritischer Infrastruktur haben wir folgende Vorkehrungen getroffen:

Infrastrukturredundanz

Für alle Studio-Anwendungsserver wird komplette Redundanz gewährleistet. Bei Ausfall eines Primärservers wird der gesamte Datenverkehr automatisch auf einen sekundären Server umgeleitet.

Anwendungsserver werden in einem Cluster hinter einem Load Balancer ausgeführt. Zur Gewährleistung hoher Verfügbarkeit ist für die Studio-SQL-Datenbanken „AlwaysOn“ aktiviert. DNS-Redundanz wird durch AWS Route53 bereitgestellt.

Darüber hinaus wird die Bluebeam Studio-Infrastruktur über mehrere AZs in einer Multi-AZ-Architektur innerhalb der AWS-Region bereitgestellt.

Back-up-Protokoll

Vollständige Back-ups der SQL-Datenbanken werden täglich durchgeführt. Die Back-up-Dateien werden außerhalb der Produktionsserver gespeichert und ihre Integrität wird regelmäßig überprüft.

PDF-Dateien werden in AWS S3 gespeichert, um eine besonders robuste Speicherung und Dateiversionierung zu gewährleisten.

SOC2

Konformität mit SOC2

Der Bluebeam SOC-Bericht (System and Organization Controls) wurde von einer unabhängigen Prüfstelle erstellt und dokumentiert die Maßnahmen, die Bluebeam zur Einhaltung maßgeblicher Sicherheitskriterien und Compliance-Ziele einsetzt. Bluebeam unterzieht sich jährlich einem SOC-2-Audit, um die Implementierung und Wirksamkeit unserer Sicherheitsmaßnahmen durch einen unabhängigen externen Prüfer bewerten zu lassen. Dem Bericht liegen die Trust Services Criteria für Sicherheit und Verfügbarkeit gemäß SOC 2 zugrunde.

Ihren Bluebeam Bericht können Sie bei Ihrem oder Ihrer zuständigen Ansprechpartner:in anfordern. Alternativ können Sie uns auch hier kontaktieren.

Bluebeam, Revu, and Bluebeam Studio are trademarks or registered trademarks of Bluebeam, Inc. Microsoft, SharePoint, and Windows are either registered trademarks or trademarks of Microsoft Corporation in the United States and/or other countries.

AutoCAD is a registered trademark of Autodesk in the United States and/or other countries.

© 2019 Bluebeam, Inc. All Rights Reserved.

All other trademarks or registered trademarks are the property of their respective owners.

Anleitungen

Revu 2017 und älter

Revu 2018

Revu 2019

Revu 20

Revu 21

Studio