Introductie

Hartelijk dank voor uw interesse in de ondersteuning van Bluebeam voor eenmalige aanmelding (SSO), waarmee u kunt profiteren van een betere beveiliging, een prettigere gebruikerservaring en lagere ondersteuningskosten. Volg de stapsgewijze instructies in dit document voor een succesvolle configuratie van SSO met het Microsoft OpenID Connect Protocol (OIDC) bij gebruik van de Microsoft Azure Active Directory (Azure AD).

Het configureren van SSO vereist dat uw organisatie minimaal 100 seats heeft voor een Basics, Core of Complete Bluebeam-abonnement en dat eindgebruikers versies met kernondersteuning gebruiken (zie Ondersteunde versies en ondersteuningsniveaus).

Hebt u vragen over deze instructies? Neem dan contact met ons op.

Overzicht

Deze handleiding helpt u bij het instellen van uw SSO-configuratie en geeft uitleg bij het verzamelen en invoeren van een aantal gegevens die van/naar Bluebeam en de Azure AD van uw organisatie worden verstuurd.

Belangrijke overwegingen voordat u begint:

- De globale beheerder voor de Active Directory moet machtigingen voor de toepassing verlenen.

- Let goed op om inconsistenties te voorkomen tussen het e-mailadres van een gebruiker in uw Azure AD en het e-mailadres dat wordt gebruikt voor een bestaande Bluebeam ID (BBID). Deze afwijkingen kunnen worden veroorzaakt door bijvoorbeeld naamswijzigingen of aanpassingen in accountgegevens.

Laat het ons weten als we u kunnen helpen om e-mailadressen van gebruikers te koppelen. Wij kunnen de naam/e-mail van de beheerder laten controleren door de accountmanager of het licentiesysteem raadplegen.

- Als u een lijst nodig hebt van gedeactiveerde gebruikers in uw organisatie, laat dit dan weten wanneer u uw configuratieverzoek indient bij ons ondersteuningsteam.

Voorbereiden op de configuratie

Eerst moet u contact opnemen met ons ondersteuningsteam zodat we weten dat u SSO gaat instellen. Wanneer u in ons systeem bent toegevoegd, verschijnt er een nieuwe optie in accounts.bluebeam.com waarmee u de benodigde informatie veilig kunt indienen.

Invoerwaarden voor uw eigen systeem

- Omleidings-URI. U moet de volgende URI invoeren in uw Azure AD:

| Regio | Omleidings-URI |

| Verenigde Staten | https://signin.bluebeam.com/oauth2/v1/authorize/callback |

| Verenigd Koninkrijk | https://signin.bluebeamstudio.co.uk/oauth2/v1/authorize/callback |

| Duitsland | https://signin.bluebeamstudio.de/oauth2/v1/authorize/callback |

| Zweden | https://signin.bluebeamstudio.se/oauth2/v1/authorize/callback |

| Australië | https://signin.bluebeamstudio.com.au/oauth2/v1/authorize/callback |

Uitvoerwaarden om naar het Bluebeam-systeem te sturen

- Clientgeheim

- Client-id van de toepassing

- Metagegevensbestand van OpenID Connect (OIDC)

- Lijst met domeinen

- Los van de onderstaande lijst heeft Bluebeam een lijst nodig van alle domeinen die worden beheerd in uw Azure AD.

Uw Azure AD configureren

Zo stelt u Azure AD in voor OpenID Connect (OIDC):

- Ga naar https://portal.azure.com/.

- Klik op Azure Active Directory.

- Klik in de zijbalk op App-registraties en vervolgens op + Nieuwe registratie.

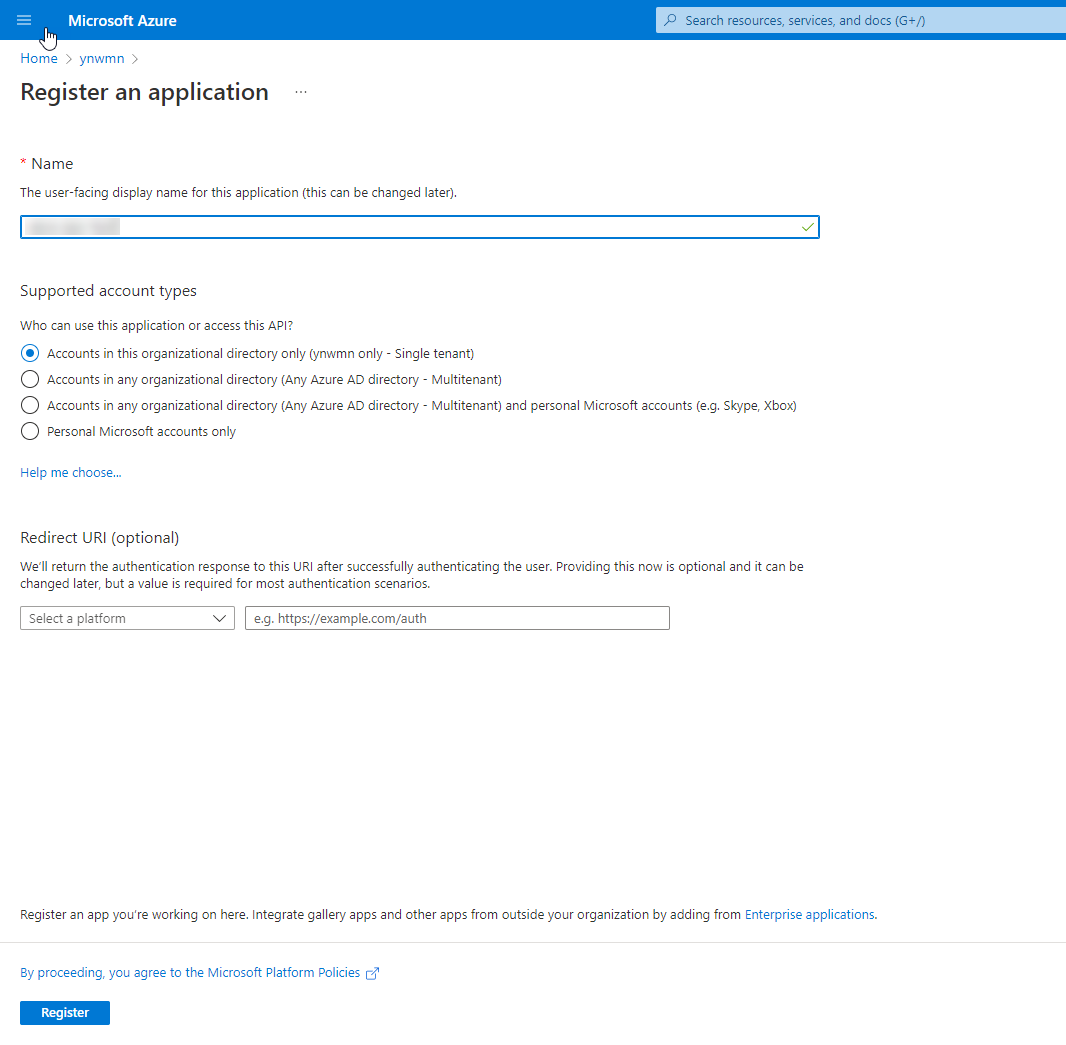

- Voer een naam in voor de toepassing (bijvoorbeeld OKTA SSO), en klik op Registreren.

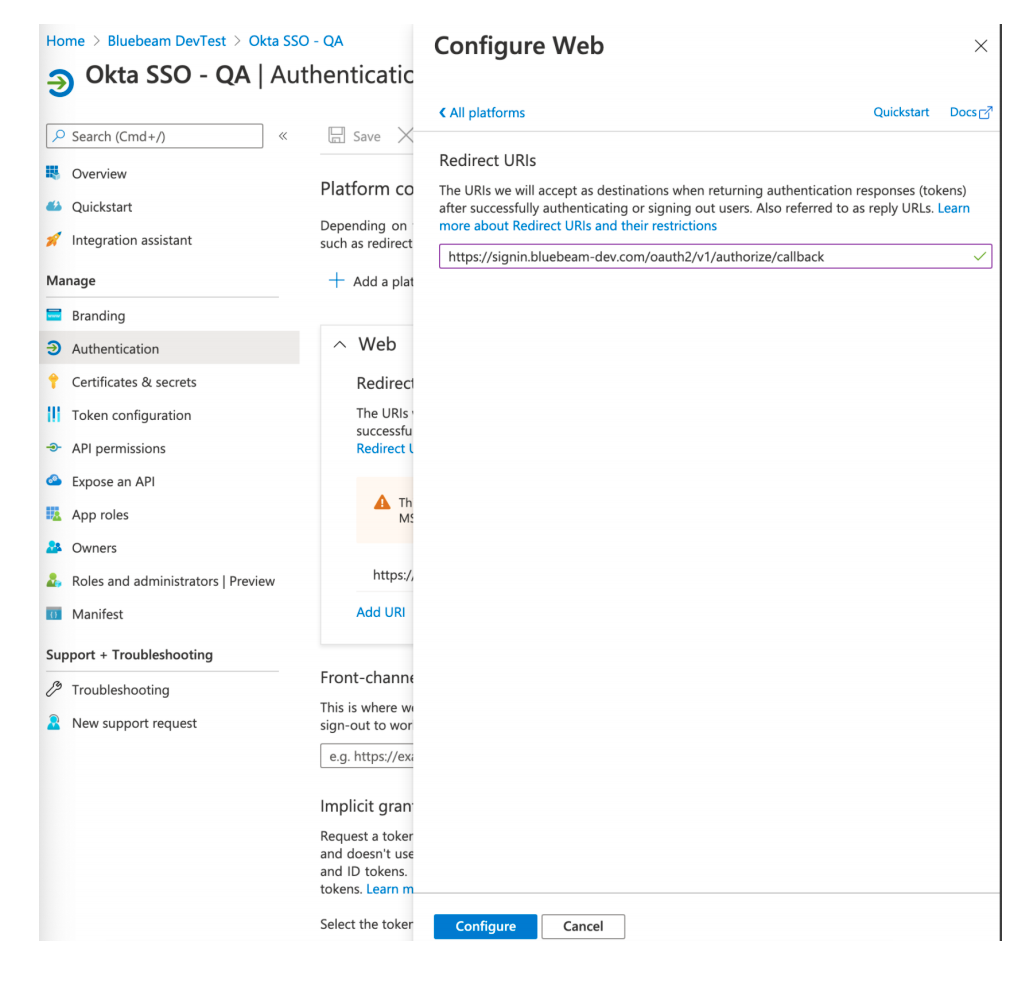

- Klik in de zijbalk op Authentication (‘Authenticatie’) en vervolgens op + Add a Platform (‘Een platform toevoegen’) en Web.

- Zoek uw Omleidings-URI op in de tabel hierboven. Voer de koppeling in en klik op Configureren.

- Selecteer onderaan de authenticatiepagina de selectievakjes voor Toegangstokens en Id-tokens. Klik vervolgens op Opslaan.

- Noteer de volgende waarden. Het kan handig zijn om een tekstverwerker te openen, zoals Kladblok of Word, zodat u de waarden kunt kopiëren en plakken. U hebt ze later nodig:

- Klik in de zijbalk op Certificates & secrets (‘Certificaten en geheimen’) en vervolgens op + New client secret (‘Nieuw clientgeheim’) (voer een beschrijving in, stel de vervaldatum in en selecteer Toevoegen). Kopieer de Clientwaarde en Geheim-id naar uw aantekeningen.

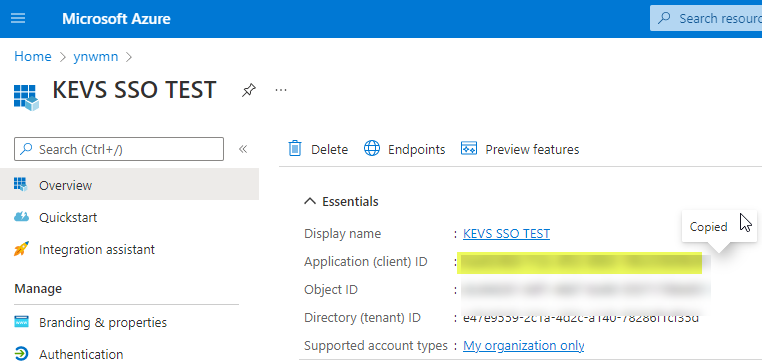

- Klik in de zijbalk op Overzicht, ga naar Essentials en kopieer de (Client-)id voor de toepassing naar uw aantekeningen.

- Klik in de zijbalk op Tokenconfiguratie. Klik vervolgens op + Add optional claim (‘Optionele claim toevoegen’).

Voeg de volgende claims toe aan zowel het id-token als het toegangstoken:- Claim: family_name, Tokentype: id

- Claim: family_name, Tokentype: toegang

- Claim: given_name, Tokentype: id

- Claim: given_name, Tokentype: toegang

- Claim: preferred_username, Tokentype: id

- Claim: preferred_username, Tokentype: toegang

De bovenstaande claims voor preferred_username/e-mailadres, voornaam, achternaam, gebruikersnaam (d.w.z. e-mailadres) moeten aan het token zijn toegevoegd voor het aanmaken van een gebruiker in het systeem van Bluebeam. Laat het ons weten als uw systeem andere claims gebruikt. - Klik in de zijbalk op API permissions (‘API-machtigingen’) en klik op + Add a permission (‘Een machtiging toevoegen’).

- Klik bovenaan de pagina op Microsoft Graph en vervolgens op Gedelegeerde machtigingen.

De globale beheerder voor de Active Directory moet deze machtigingen voor de toepassing verlenen.

- Selecteer de selectievakjes voor de volgende machtigingen:

- OpenId-machtiging: openid

- OpenId-machtiging: profile

- Gebruiker: User.Read

- Gebruiker: User.Read.All

Uw toepassing is nu ingesteld in Azure AD.

SSO beperken tot toepassing

Zo beperkt u de SSO tot gebruikers die aan de toepassing zijn toegewezen:

- Ga naar https://portal.azure.com/.

- Selecteer Azure Active Directory.

- Klik in de zijbalk op Bedrijfstoepassingen.

- Selecteer de toepassing die u hebt aangemaakt (bijv. Okta SSO)

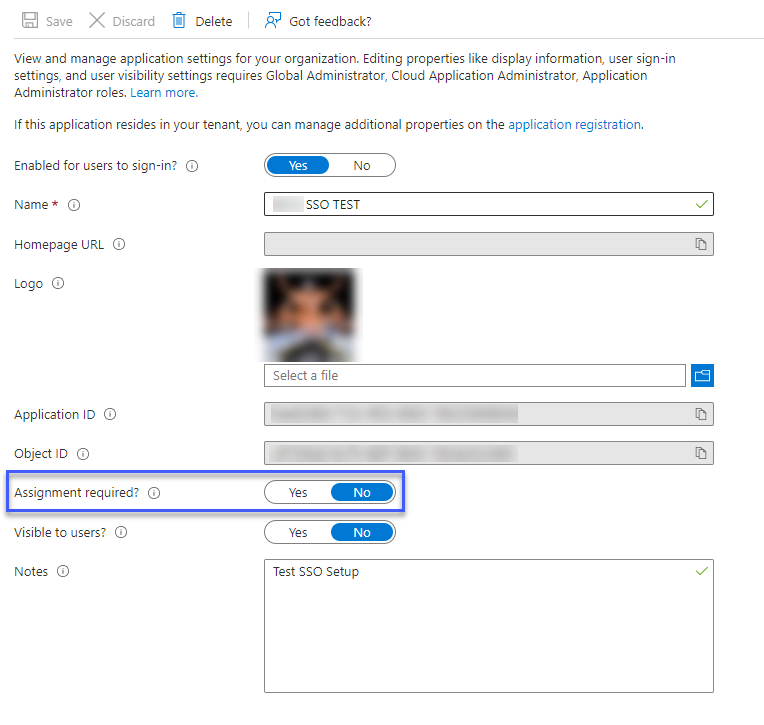

- Klik in de zijbalk op Eigenschappen.

- Stel Gebruikerstoewijzing vereist? in op Ja.

Het OIDC-metagegevensdocument vinden

Zo vindt u uw OIDC-metagegevensdocument:

- Selecteer Azure Active Directory.

- Selecteer App-registraties in de zijbalk.

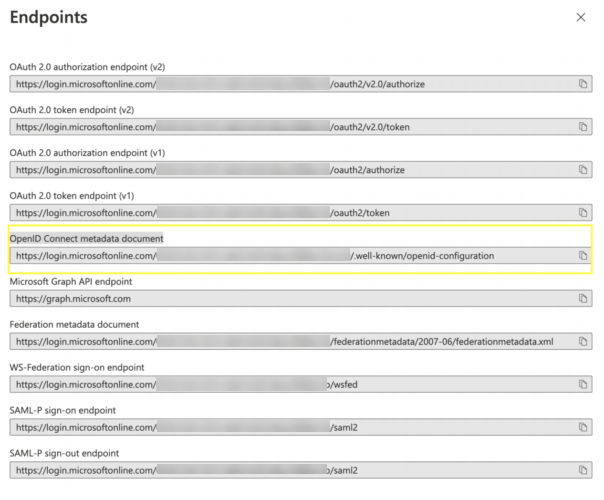

- Selecteer uw toepassing en klik vervolgens op Eindpunten bovenaan de pagina.

- Kopieer het OpenID Connect-metagegevensdocument (met de indeling https://login.microsoftonline.com/{tenant-id}/v2.0/.well-known/openid-configuration) naar uw aantekeningen.

<

Gegevens doorgeven aan Bluebeam

Wanneer u alle informatie in het gedeelte Outputs to send to Bluebeam’s systems (‘Uitvoerwaarden om naar Bluebeam te sturen’) hebt verzameld, kunt u de gegevens doorgeven via ons beveiligde formulier. Dit doet u als volgt:

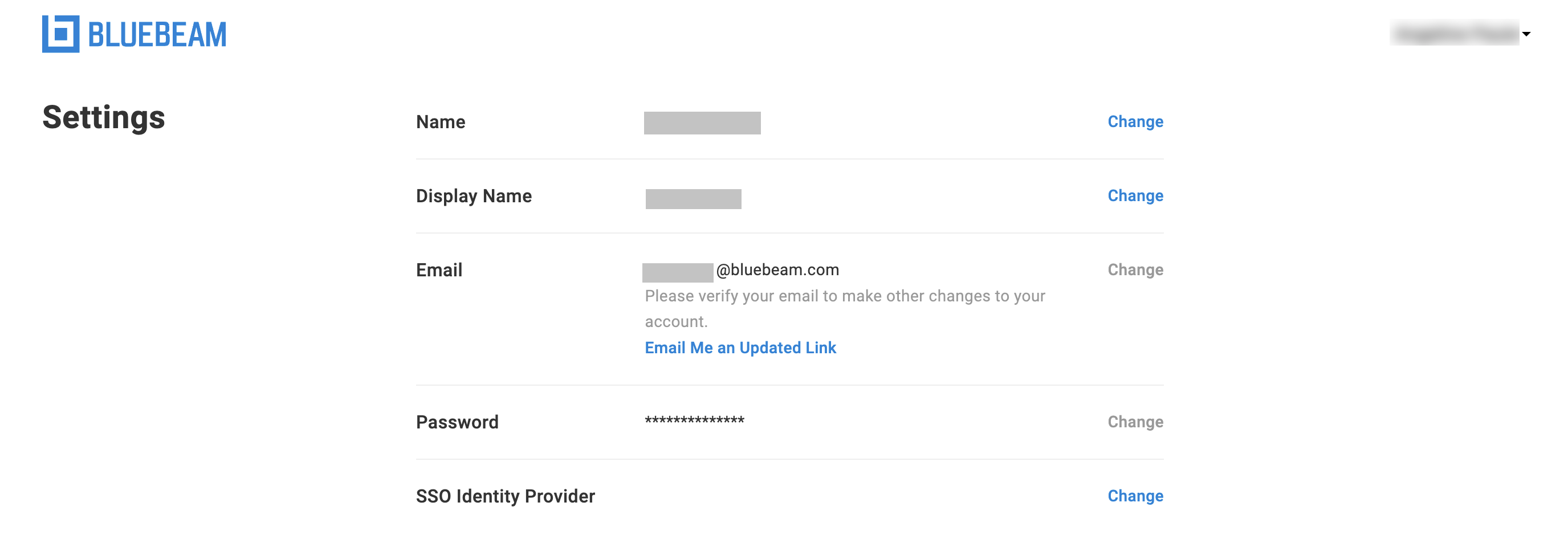

- Meld u op accounts.bluebeam.com aan met uw BBID.

Als u het gedeelte SSO-identiteitsprovider niet ziet staan, controleer dan of u dezelfde BBID gebruikt die u aan de ondersteuning hebt doorgegeven.

- Klik naast SSO-identiteitsprovider op Wijzigen.

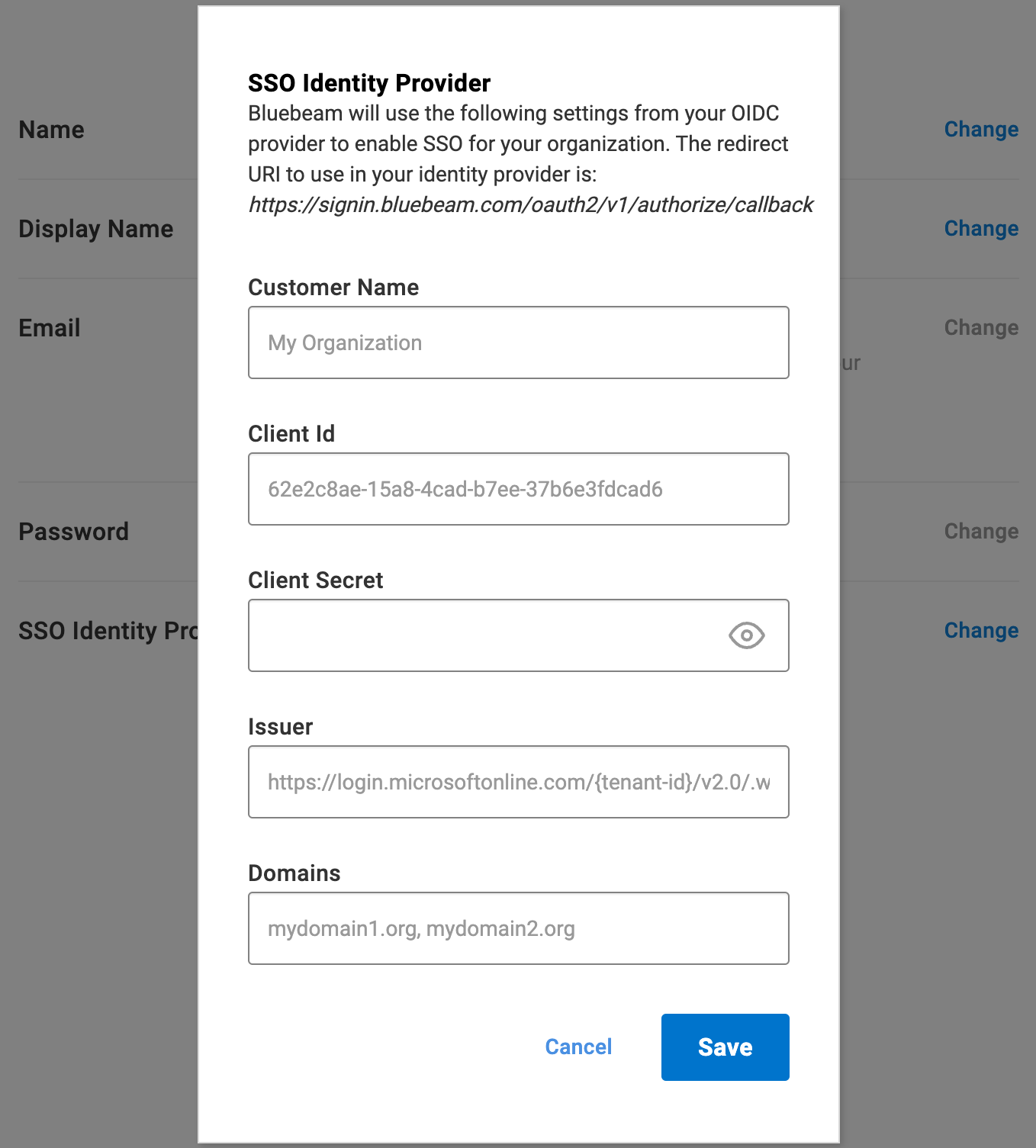

- Voer de volgende informatie in voor uw organisatie:

- Bedrijfsnaam

- Client-id

- Clientgeheim

- Verlener

- Lijst met domeinen (gescheiden door komma’s)

- Wanneer u klaar bent om SSO te configureren, klikt u op Opslaan.

Na verzending wordt deze informatie gecontroleerd door onze interne medewerkers. De technische ondersteuning neemt contact met u op om de activatie te regelen.

How-to

SSO

Revu 21

Revu 20

Revu 2019

Revu 2018