Studio-sikkerhedsoversigt

Introduktion

Dette dokument indeholder en afklaring af de spørgsmål, vi modtager fra Bluebeam Studio™-brugere om dokument- og systemsikkerhed, adgangskontrol samt konsekvenserne af en infrastrukturfejl.

Adgang til Bluebeam Studio

For at deltage i Studio-sessioner og -projekter skal brugerne indtaste et brugernavn og en adgangskode, der er knyttet til dit Bluebeam-ID (BBID). Få mere at vide om, hvordan man opretter et BBID i denne artikel.

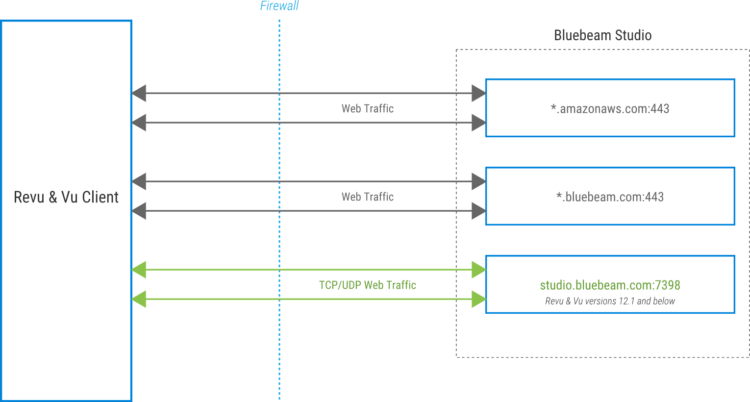

Studio-serverforbindelser startes af Revu-klienter, men systemet sender ikke indgående forbindelsesanmodninger tilbage til klienten. Primær kommunikation og overførsel af filer, markeringer og andre data bruger HTTPS-protokollen, mens kryptering og godkendelser bruger Transport Layer Security (TLS)-protokollen.

Krav til firewall

Nedenfor er de domæner, der bruges af Studio-tjenestemiljøer. Hvis du kun har adgang til et specifikt Studio-miljø, skal du kun tillade de domæner, der er specifikke for det miljø, samt de nødvendige globale tjenester.

Globale tjenester:

*.amazonaws.com:443

*.gds.bluebeam.com:443

*.login.okta.com:443

Amerikansk miljø:

*.bluebeam.com:443

Britisk miljø:

*.bluebeamstudio.co.uk:443

Australsk miljø:

*.bluebeamstudio.com.au:443

Tysk miljø:

*.bluebeamstudio.de:443

Svensk miljø:

*.bluebeamstudio.se:443

Studio-relaterede e-maildomæner

Vi bruger følgende domæner til at kommunikere med slutbrugere for support, licenser og Studio-relaterede oplysninger. Det kan være nødvendigt, at disse domæner skal føjes til en liste over tilladte domæner for at sikre en vellykket e-mailoverførsel:

Amerikansk miljø:

@bluebeam.com

@bluebeamops.com

@bluebeam-support.com

Britisk miljø:

@bluebeamstudio.co.uk

Australsk miljø:

@bluebeamstudio.com.au

Tysk miljø:

@bluebeamstudio.de

Svensk miljø:

@bluebeamstudio.se

Adgangskontrol og slutbrugergodkendelse

Følgende protokoller er blevet implementeret til sikker slutbrugergodkendelse og adgangskontrol:

Krav til certifikater

Forbindelser til Studio-miljøer, som f.eks. studio.bluebeam.com, er krypteret ved hjælp af et Public Key Infrastructure-baseret (PKI) SSL-certifikat, der udstedes af Amazon Web Services Certificate Authority (AWS CA).

Certifikatet kan ses ved at gå ind på https://studio.bluebeam.com og klikke på hængelåsikonet, der er placeret nær begyndelsen af URL’en i adresselinjen.

Adgangskodekrav og opbevaring

Din adgangskode skal være mellem 8 og 32 tegn med mindst et stort bogstav, et lille bogstav, et tal og et specialtegn, f.eks. !@#$%^&*.

Adgangskoder hashes før lagring ved hjælp af en stærk envejs-hashing-algoritme med salt.

Derudover låser en algoritme konti i en periode på 5 minutter efter 5 loginforsøg med en forkert adgangskode lige efter hinanden. Loginfejl logges, og vores driftsteam bliver advaret, hvis mængden overstiger et forudindstillet niveau.

Data- og systemsikkerhed

De foranstaltninger, der er beskrevet nedenfor, er blevet implementeret for at løse problemer med data- og systemsikkerheden.

Infrastruktur og datalagring

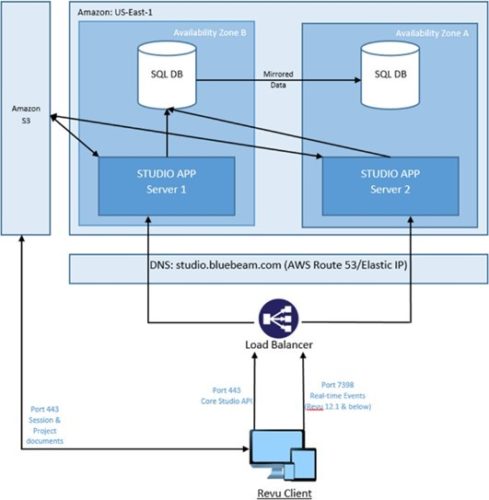

Bluebeam Studio hostes på Amazon Elastic Compute Cloud (EC2) administreret af Amazon Web Services (AWS).

Studio-infrastrukturen består af applikationsservere, der betjener Revu-klienter på Windows, macOS og iOS, samt et backend-behandlingssystem og et dataniveau.

Brugerdata, projekt- og sessionsmetadata samt sessionsmarkeringer gemmes på SQL-servere. De faktiske projekt- og sessionsdokumenter ligger på Amazon Simple Storage Service (Amazon S3)-servere.

Bluebeam Studio har flere isolerede miljøer i USA, Storbritannien, Tyskland, Sverige og Australien, som hjælper med at imødekomme kravene til dataindhold. Databaseinfrastrukturen og S3-buckets med kundedata deles ikke mellem miljøer. Alle Bluebeam Studio-miljøer kan tilgås overalt i verden.

SLA’er for Amazon EC2 og Amazon S3 kan findes på følgende steder:

Databeskyttelse

Ud over kryptering af alle SQL-serversikkerhedskopier og udviklerharddiske bliver alle dokumenter automatisk krypteret, når de uploades til en Studio-session eller -projekt, der bruger Revu 2015 og nyere, som beskrevet nedenfor.

Kryptering

Kryptering sker ved hjælp af et AWS Key Management Service (KMS)-nøgle-ID.

Alle data krypteres i hvile (AES-256-kryptering) og under overførsel. Dataoverførsel krypteres under overførsel via TLS1.2* mellem Revu-klienten og Amazon S3. I servermiljøet krypteres filer i Amazons S3-tjeneste. SQL-databasesikkerhedskopier gemmes på krypterede diskenheder.

Systemsikkerhed

Vi har sikret, at alle miljøer fungerer på samme måde og er underlagt de samme netværkspolitikker og begrænsninger ved at opbygge dem med en valideret og testet “skabelon”. Når de er implementeret, er følgende trin og politikker på plads for at give yderligere sikkerhed og ensartethed på tværs af infrastrukturen:

Kontrolleret administratoradgang

Kun en udvalgt gruppe af ingeniører har administrative rettigheder i Bluebeam Studio-infrastrukturen, og adgangen til administrationskonsollen kontrolleres via Multi-Factor Authentication (MFA).

Kontrol af ændringer

Alle systemændringer og -forbedringer dokumenteres og skal testes og godkendes af vores DevOps- og sikkerhedsteams, før de implementeres i produktionsmiljøet.

Logfiler

Applikations- og systemsikkerhedslogfiler opbevares i mindst 30 dage. Kun DevOps-ingeniører har adgang til disse logfiler. Udvikleradgang til logfiler for fejlfinding skal godkendes af sikkerhedspersonalet.

Sårbarhedsvurdering og afhjælpende tiltag

Vi har implementeret en omfattende sårbarhedsvurdering og afhjælpningsproces for at løse eventuelle sikkerhedsproblemer, der måtte opstå. Disse foranstaltninger omfatter antivirusbeskyttelse på alle servere, proaktiv politik for systemopdatering og overvågning af filintegritet (som registrerer uautoriserede ændringer i systemerne).

Applikationer med en webkomponent scannes før og efter installation i produktionsmiljøet.

Alle produktionssystemer scannes regelmæssigt for sårbarheder i infrastrukturen og opdateres i overensstemmelse hermed.

Fortegnelse over autoriserede aktiver

Alle tilføjelser og ændringer af produktionsaktiver er begrænset til DevOps-teamet og følger procedurer for kontrol af ændringer. DevOps-teamet bruger AWS-værktøjer til at opretholde fortegnelsen over aktiver.

Infrastruktur og systemovervågning

For at sikre en stabil driftstilstand er der indført et omfattende overvågnings- og advarselssystem for følgende:

- Serverinfrastruktur: CPU, hukommelse, diskplads og oppetid.

- Applikationer: fejl, forringelse af ydeevne og oppetid.

- Netværksydelse: brug og båndbredde, serverresponstid, hastighed og webanmodninger.

Systemvedligeholdelse

Regelmæssige vedligeholdelsesopgaver og akut vedligeholdelse udføres i overensstemmelse med vores etablerede proces for kontrol af ændringer.

Katastrofeberedskab – Disaster Recovery (DR)

Bluebeam Studios’ strategi for katastrofeberedskab er bygget på at udnytte flere AWS Availability Zones. Denne strategi fokuserer på at have et meget tilgængeligt og distribueret system for at minimere risikoen i forbindelse med eventuelle afbrydelser og katastrofer.

For at kunne håndtere den uheldige hændelse, at en infrastrukturfejl skulle opstå, har vi indført følgende beredskaber:

Redundans af infrastruktur

Der er fuld redundans for alle Studio-applikationsservere. Hvis en primær server svigter, flyttes al trafik automatisk til en sekundær server.

Applikationsservere kører i en klynge bag en mekanisme for belastningsbalancering. Studio SQL Database bruger “AlwaysOn” til at give HA. DNS-redundans leveres af AWS Route53.

Derudover er Bluebeam Studio-infrastrukturen implementeret på tværs af flere AZ’er i en Multi-AZ-arkitektur i AWS-regionen.

Sikkerhedskopieringsprotokol

Fuld sikkerhedskopiering af SQL-databaserne udføres dagligt. Sikkerhedskopieringsfilerne opbevares væk fra produktionsserverne, og deres integritet kontrolleres regelmæssigt.

PDF-filer gemmes i AWS S3, som giver meget holdbar lagring og filversionering.

SOC2

SOC2-overholdelse

Bluebeam System and Organization Controls (SOC)-rapporten er en uafhængig tredjepartsundersøgelsesrapport, der viser, hvordan Bluebeam opnår vigtige overensstemmelseskontroller og -mål. Bluebeam gennemgår hvert år en SOC 2-revision udført af en ekstern og uafhængig tredjepart for at verificere implementeringen og effektiviteten af vores sikkerhedskontroller. Vores rapport dækker SOC 2 Trust Services-kriterierne for sikkerhed og tilgængelighed.

Hvis du gerne vil have en kopi af rapporten, skal du kontakte din Bluebeam-repræsentant for at få flere oplysninger. Hvis du ikke har en Bluebeam-repræsentant, kan du kontakte os for at få yderligere hjælp.

Bluebeam, Revu, and Bluebeam Studio are trademarks or registered trademarks of Bluebeam, Inc. Microsoft, SharePoint, and Windows are either registered trademarks or trademarks of Microsoft Corporation in the United States and/or other countries.

AutoCAD is a registered trademark of Autodesk in the United States and/or other countries.

© 2019 Bluebeam, Inc. All Rights Reserved.

All other trademarks or registered trademarks are the property of their respective owners.

Sådan gør du

Revu 2017 og ældre

Revu 2018

Revu 2019

Revu 20

Revu 21

Studio